后門程序

Backdoor.Win32.Agent.a

捕獲時間

2012-06-19

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的“后門程序”,由微點主動防御軟件自動捕獲,采用“UPX”加殼,企圖避過殺軟掃描,加殼后長度為“17,920”字節,圖標為“ ”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。

”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。

病毒主要目的是控制用戶機器,竊取用戶信息。

用戶中毒后,會出現殺軟無故關閉,端口自動開放,重要資料泄露等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

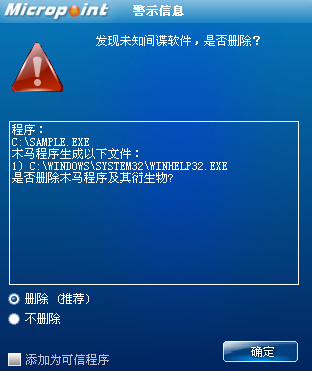

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知間諜”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

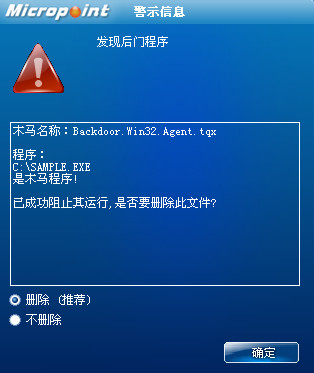

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Backdoor.Win32.Agent.a”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.手動刪除文件

"%SystemRoot%\system32\WinHelp32.exe"

2.停止并刪除服務

"WinHelp32"服務

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析:

1.獲取"kmon.dll"的句柄,將其從當前進程地址空間釋放掉。

2.獲取系統目錄,判斷當前進程是否為"C:\WINDOWS\system32\svchost.exe",如果不是則執行:

(1)獲取系統目錄,判斷當前進程是否為"C:\WINDOWS\system32\WinHelp32.exe",如果不是則將病毒文件拷貝重命名為"C:\WINDOWS\system32\WinHelp32.exe",設置文件屬性為系統和隱藏。

(2)調用windows未導出函數"CreateProcessInternalA"創建新進程,執行"C:\WINDOWS\system32\WinHelp32.exe",如果此方法執行失敗,則調用"ShellExecute"執行"C:\WINDOWS\system32\WinHelp32.exe"。

(3)設置當前進程以及當前線程優先級,創建新進程,執行"C:\WINDOWS\system32\cmd.exe /C del 病毒主程序 > nul"將病毒文件刪除。

3."C:\WINDOWS\system32\WinHelp32.exe"運行之后:

(1)打開服務控制管理器,創建名字為"WinHelp32"的服務,執行映像指向"C:\WINDOWS\system32\WinHelp32.exe",啟動類型為自動。并啟動此服務,設置注冊表鍵值項"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinHelp32" = "Windows Help System for X32 windows desktop."。

(2)"C:\WINDOWS\system32\WinHelp32.exe"作為服務運行之后,執行"C:\Windows\system32\svchost.exe",以此作為宿主進程,讀取病毒數據,寫入此進程并執行。

4."C:\WINDOWS\system32\svchost.exe"作為病毒宿主進程執行后,創建名字為"NRUTEMBRGEXDGMZSGIXG64THHIZDAMJQ"的互斥對象,防止重復運行。

5.循環創建線程,解密網址"li2**1.3322.org:2010",連接到此網址。獲取當前處理器的類型、操作系統的版本、內存使用情況、本地語言等信息發送到遠程主機并從遠程主機接收數據。

病毒創建文件:

"%SystemRoot%\system32\WinHelp32.exe"

病毒創建注冊表:

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinHelp32"

病毒訪問網絡:

"li2**1.3322.org:2010"