捕獲時(shí)間

2008-10-18

病毒摘要

該樣本是使用“Delphi”編寫的間諜程序,由微點(diǎn)主動(dòng)防御軟件自動(dòng)捕獲,采用“UPX”加殼方式試圖躲避特征碼掃描,加殼后長度為“31,868 字節(jié)”,圖標(biāo)為 ,使用“exe”擴(kuò)展名,通過“網(wǎng)頁木馬”、“下載器下載”等途徑植入用戶計(jì)算機(jī),病毒主要盜取QQ的帳號(hào)和密碼。

,使用“exe”擴(kuò)展名,通過“網(wǎng)頁木馬”、“下載器下載”等途徑植入用戶計(jì)算機(jī),病毒主要盜取QQ的帳號(hào)和密碼。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網(wǎng)頁木馬、下載器下載

防范措施

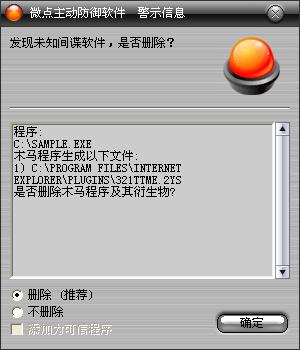

已安裝使用微點(diǎn)主動(dòng)防御軟件的用戶,無須任何設(shè)置,微點(diǎn)主動(dòng)防御將自動(dòng)保護(hù)您的系統(tǒng)免受該病毒的入侵和破壞。無論您是否已經(jīng)升級(jí)到最新版本,微點(diǎn)主動(dòng)防御都能夠有效清除該病毒。如果您沒有將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版,微點(diǎn)主動(dòng)防御軟件在發(fā)現(xiàn)該病毒后將報(bào)警提示您發(fā)現(xiàn)“未知間諜軟件”,請直接選擇刪除處理(如圖1);

圖1 主動(dòng)防御自動(dòng)捕獲未知病毒(未升級(jí))

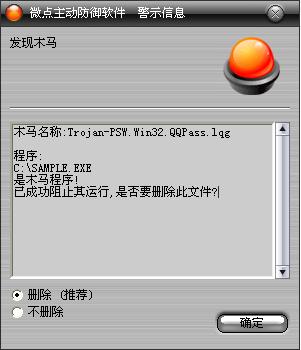

如果您已經(jīng)將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版本,微點(diǎn)將報(bào)警提示您發(fā)現(xiàn)"Trojan-PSW.Win32.QQPass.lqg”,請直接選擇刪除(如圖2)。

圖2 升級(jí)后截獲已知病毒

對于未使用微點(diǎn)主動(dòng)防御軟件的用戶,微點(diǎn)反病毒專家建議:

1、不要在不明站點(diǎn)下載非官方版本的軟件進(jìn)行安裝,避免病毒通過捆綁的方式進(jìn)入您的系統(tǒng)。

2、盡快將您的殺毒軟件特征庫升級(jí)到最新版本進(jìn)行查殺,并開啟防火墻攔截網(wǎng)絡(luò)異常訪問,如依然有異常情況請注意及時(shí)與專業(yè)的安全軟件廠商聯(lián)系獲取技術(shù)支持。

3、開啟windows自動(dòng)更新,及時(shí)打好漏洞補(bǔ)丁。

病毒分析

該樣本程序被執(zhí)行后,拷貝自身到目錄C:\Program Files\Internet Explorer\PLUGINS\下重命名為“UnixeMe.Jmp”,在同一目錄下釋放動(dòng)態(tài)鏈接庫文件“321ttMe.2ys”,修改其屬性為“系統(tǒng)”、“隱藏”;使用函數(shù)CreateProcessA加參數(shù)運(yùn)行此樣本;修改如下注冊表健值,使得“explorer.exe”以及子進(jìn)程啟動(dòng)時(shí)自動(dòng)加載動(dòng)態(tài)庫文件“321ttMe.2ys”。

| |

項(xiàng):

HKLM\SOFTWARE\Classes\CLSID\{B48B6259-B7B2-4EC1-9C82-AA2A87F67D83}\InProcServer32\

指向數(shù)據(jù):C:\Program Files\Internet Explorer\PLUGINS\321ttMe.2ys

項(xiàng):HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks\

健值:{B48B6259-B7B2-4EC1-9C82-AA2A87F67D83}

指向數(shù)據(jù)為空 |

|

動(dòng)態(tài)庫“321ttMe.2ys”被裝載運(yùn)行后,通過API函數(shù)SetWindowsHookExA設(shè)置全局鉤子試圖將自身注入到所有進(jìn)程中;創(chuàng)建一隱性窗體,枚舉當(dāng)前窗體查找“QQ登錄窗口”,如果窗口存在則替換此窗口,通過監(jiān)視用戶輸入的信息來獲取其“帳號(hào)”、“密碼”,并通過網(wǎng)站“http://flash.chi***en.com/ip/ip.php”查詢用戶IP所屬的區(qū)域,把所獲信息通過“收信空間”的方式以參數(shù)“Number=&Password=&IP=non”發(fā)給盜號(hào)者;并從網(wǎng)站“http ://p2p.eti***888.com/img/”下載木馬“banner.jpg”至%tmp%下并運(yùn)行。