捕獲時間

2008-11-20

病毒摘要

該樣本是使用“ VC”編寫的蠕蟲程序,由微點主動防御軟件自動捕獲,采用“WinUpack”加殼方式試圖躲避特征碼掃描,加殼后長度為“9,700 字節”,圖標為 ,使用“exe”擴展名,通過“網頁木馬”、“移動存儲介質”、“壓縮包感染”、“ 局域網傳播”等途徑植入用戶計算機,運行后下載其他木馬程序到本地運行。

,使用“exe”擴展名,通過“網頁木馬”、“移動存儲介質”、“壓縮包感染”、“ 局域網傳播”等途徑植入用戶計算機,運行后下載其他木馬程序到本地運行。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網頁木馬、文件捆綁、移動存儲介質

防范措施

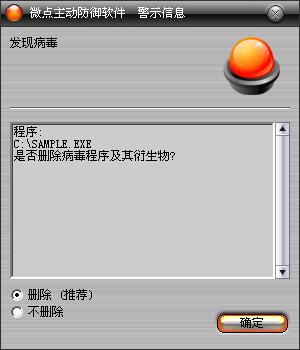

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“病毒”,請直接選擇刪除處理(如圖1);

圖1 主動防御自動捕獲未知病毒(未升級)

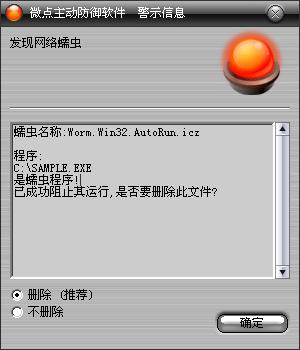

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Worm.Win32.AutoRun.icz”,請直接選擇刪除(如圖2)。

圖2 升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進行安裝,避免病毒通過捆綁的方式進入您的系統。

2、建議關閉U盤自動播放,具體操作步驟:開始->運行->gpedit.msc->計算機配置->管理模板->系統->在右側找到"關閉自動播放"->雙擊->選擇"已啟用"。

3、盡快將您的殺毒軟件特征庫升級到最新版本進行查殺,并開啟防火墻攔截網絡異常訪問,如依然有異常情況請注意及時與專業的安全軟件廠商聯系獲取技術支持。

4、開啟windows自動更新,及時打好漏洞補丁。

病毒分析

該樣本程序被執行后,修改自身文件屬性為“隱藏”與“系統”;刪除目錄%SystemRoot%\system32\下“mfc71.dll”文件,%ProgramFiles%\Kingsoft\

Kingsoft Internet Security 2008\下“kasbrowsershield.dll”文件;修改系統時間年份為2004;調用系統“cacls.exe”命令提升下列文件與文件夾權限,賦予“everyone”用戶完全控制權限:

| |

%SystemRoot%\system32\packet.dll

%SystemRoot%\system32\pthreadVC.dll

%SystemRoot%\system32\wpcap.dll

%SystemRoot%\system32\npptools.dll

%SystemRoot%\system32\wanpacket.dll

%SystemRoot%\system32\drivers\npf.sys

%SystemRoot%\system32\drivers\acpidisk.sys

%ALLUSERSPROFILE%\「開始」菜單\程序\啟動 |

|

加載操作系統SFC功能動態連接庫文件“sfc_os.dll”,查找其五號函數并調用,去除對“beep.sys”系統文件的保護,修改系統“beep.sys”文件,成功后啟動“Beep”服務實現對“Beep”服務的替換,驅動加載后恢復系統SSDT表,解除計算機殺軟的主動防御,達到自身保護的目的,成功后關閉此服務,恢復“beep.sys”文件,遍歷查找下列安全軟件進程,找到后嘗試關閉進程:

| |

360Safe.exe

360tray.exe

360rpt.EXE

Runiep.exe

RAv.exe

RSTray.exe

CCenter.EXE

RAVMON.EXE

RAVMOND.EXE

GuardField.exe

Ravxp.exe

GFUpd.exe

kmailmon.exe

kavstart.exe

KACPFW.EXE

kwatch.exe

kav32.exe

kissvc.exe

UpdaterUI.exe

rfwsrv.exe

rfwProxy.exe

rfwstub.exe

RavStub.exe

rfwmain.exe

TBMon.exe

nod32kui.exe

nod32krn.exe

KASARP.exe

FrameworkService.exe

scan32.exe

VPC32.exe

VPTRAY.exe

AntiArp.exe

KRegEx.exe

KvXP.kxp

kvsrvxp.kxp

kvsrvxp.exe

KVWSC.EXE

Iparmor.exe

Avp.EXE

VsTskMgr.exe

EsuSafeguard.exe |

|

遍歷查找下列服務,一旦找到嘗試停止服務:

| |

sharedaccess

McShield

KWhatchsvc

KPfwSvc

Kingsoft Internet Security Common Service

Symantec AntiVirus

Symantec AntiVirus Drivers Services

Symantec AntiVirus Dedinition Watcher

McAfee Framework服務

Norton AntiVirus Server |

|

移動%SystemRoot%\system32\下“wuauclt.exe”文件,到%SystemDrive%下,名稱改為“tttmm.tep”,移動成功后,拷貝自身為“wuauclt.exe”文件到%SystemRoot%\system32\與%SystemRoot%\system32\dllcache\目錄下,并開啟“wuauclt.exe”進程;隱藏方式調用運行“IEXPLORE.EXE”進程,并向其進程內存空間中注入惡意可執行代碼,達到運行中訪問下列指定網絡的效果,自動下載相應

木馬到%ProgramFiles%目錄下,名稱為“1.pif”,“2.pif”,“3.pif”,“4.pif”,“5.pif” ,“6.pif”,“7.pif”,“8.pif”,“9.pif”,“10.pif”;%SystemDrive%\ Documents and Settings\下“def.pif”,下載成功后自動運行:

| |

http://x.c**6.com/dd/1.exe

http://x.c**6.com/dd/2.exe

http://x.c**6.com/dd/3.exe

http://x.c**6.com/dd/4.exe

http://x.c**6.com/dd/5.exe

http://x.c**6.com/dd/6.exe

http://x.c**6.com/dd/7.exe

http://x.c**6.com/dd/8.exe

http://x.c**6.com/dd/9.exe

http://x.c**6.com/dd/10.exe

http://x.c**6.com/dd/x.gif |

|

添加注冊表啟動項,達到開機自啟動目的:

| |

項:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\run

鍵值:internetnet

數據:%SystemRoot%\system32\wuauclt.exe |

|

修改注冊表破壞顯示所有文件和文件夾,達到隱藏自身目的:

| |

項:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

鍵值:CheckedValue

數據:2; |

|

刪除注冊表破壞安全模式,阻止用戶進入安全模式:

| |

項:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318}

項:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318}

項:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318}

項:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} |

|

在注冊表HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\下添加下列項,達到劫持大部分安全軟件的目的:

| |

360rpt.EXE

360safe.EXE

360tray.EXE

360safebox.EXE

safeboxTray.EXE

AVP.EXE

AVP.COM

AvMonitor.EXE

CCenter.EXE

IceSword.EXE

Iparmor.EXE

KVMonxp.EXE

KVSrvXP.EXE

KVWSC.EXE

Navapsvc.EXE

Nod32kui.EXE

nod32krn.EXE

KRegEx.EXE

Frameworkservice.EXE

Mmsk.EXE

Ask.EXE

WOPTILITIES.EXE

Regedit.EXE

AutoRunKiller.EXE

VPC32.EXE

VPTRAY.EXE

ANTIARP.EXE

KASARP.EXE

RAV.EXE

kwatch.EXE

kmailmon.EXE

kavstart.EXE

KAVPFW.EXE

Runiep.EXE

GuardField.EXE

GFUpd.EXE

rfwmain.EXE

RavStub.EXE

rfwstub.EXE

rfwProxy.EXE

rfwsrv.EXE

msconfig.EXE

SREngLdr.EXE

ArSwp.EXE

RSTray.EXE

QQDoctor.EXE

TrojanDetector.EXE

RSTray.EXE

Trojanwall.EXE

TrojDie.KXP

PFW.EXE

HijackThis.EXE

AutoRun.EXE

KPfwSvc.EXE

kissvc.EXE

kav32.EXE

鍵值均為:debugger

數據均指向:%SystemRoot%\system32\dllcache\wuauclt.exe |

|

不斷遍歷查找磁盤,創建“AUTORUN.INF”文件,設置文件屬性為“隱藏”與“系統”,并拷貝自身名為“HBBP.PIF”的文件,“AUTORUN.INF”文件內容如下:

| |

[AutoRun]

shell\open=打開(&O)

shell\open\Command=HBBP.PIF

shell\open\Default=1

shell\explore=資源管理器(&X)

shell\explore\command=HBBP.PIF |

|

不斷遍歷帶下列文字的窗口,一旦找到嘗試發送信息關閉窗口:

| |

安全衛士

專殺

NOD32

Process

進程

瑞星

木馬

綠鷹

防御

微點

主動防御

防火墻

病毒

Mcafee

檢測

Firewall

virus

anti

金山

江民

worm

SREng

清理

超級巡警

卡巴斯基

殺毒 |

|