捕獲時間

2008-12-8

病毒摘要

該樣本是使用“VC”編寫的下載器,由微點主動防御軟件自動捕獲,采用“UPX”加殼方式試圖躲避特征碼掃描,加殼后長度為“36,864 字節”,圖標為 病毒擴展名為exe,主要通過“網頁木馬”、“文件捆綁”等方式傳播,病毒主要從網絡下載木馬至本地運行。

病毒擴展名為exe,主要通過“網頁木馬”、“文件捆綁”等方式傳播,病毒主要從網絡下載木馬至本地運行。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網頁木馬、文件捆綁

防范措施

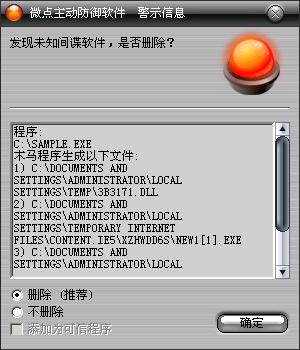

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知間諜軟件”,請直接選擇刪除處理(如圖1);

圖1 主動防御自動捕獲未知病毒(未升級)

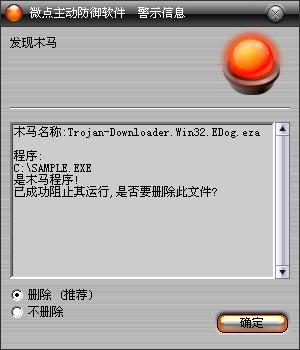

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Trojan-Downloader.Win32.EDog.eza”,請直接選擇刪除(如圖2)。

圖2 升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進行安裝,避免病毒通過捆綁的方式進入您的系統。

2、盡快將您的殺毒軟件特征庫升級到最新版本進行查殺,并開啟防火墻攔截網絡異常訪問,如依然有異常情況請注意及時與專業的安全軟件廠商聯系獲取技術支持。

3、開啟windows自動更新,及時打好漏洞補丁。

病毒分析

該樣本程序被執行后,在“%SystemRoot%\system32\drivers”文件夾釋放驅動文件“syskenuyt.sys”,遍歷以下軟件進程后,在“%SystemRoot%”文件夾釋放動態庫文件“jiocs.dll”,調用其導出函數“MyEntryPoint”, 嘗試使用命令“taskkill /f /im”關閉以下軟件進程:

| |

kavstart.exe

kissvc.exe

kmailmon.exe

kpfw32.exe

kpfwsvc.exe

kwatch.exe

ccenter.exe

ras.exe

rstray.exe

rsagent.exe

ravtask.exe

ravstub.exe

ravmon.exe

ravmond.exe

avp.exe

360safebox.exe

360Safe.exe

Thunder5.exe

rfwmain.exe

rfwstub.exe

rfwsrv.exe |

|

修改注冊表,建立自啟動項,相關注冊表鍵值如下:

| |

鍵:“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager”

值:“PendingFileRenameOperations”

數據:“C:\Sample.exe” |

|

提升自身權限至“SeDebugPrivilege”,將驅動文件“syskenuyt.sys”創建為服務“Kisstusb”并啟動,創建一個名為“\\.\Delkil”的設備與驅動文件通信,通過底層磁盤讀寫修改“userinit.exe”將部分代碼寫入其中,并恢復SSDT表,使部分安全軟件的主動防御功能失效,操作完成后刪除服務避免被發現,服務相關注冊表鍵值如下:

| |

鍵:HKLM\SYSTEM\CurrentControlSet\Services\Kisstusb

值:DisplayName

數據:Kisstusb

值:ImagePath

數據:\??\C:\WINDOWS\system32\drivers\syskenuyt.sys

值:Start

數據:SERVICE DEMAND START |

|

病毒將訪問“GOOGLE”判斷主機是否聯網,聯網則讀取下載文件列表“http://www.fen**ianc.cn/ok.txt”,利用“userinit.exe”下載以下文件:

| |

http://61.***.210.45/new/new1.exe

http://61.***.210.45/new/new2.exe

http://61.***.210.45/new/new3.exe

http://61.***.210.45/new/new4.exe

http://61.***.210.46/new/new5.exe

http://61.***.210.46/new/new6.exe

http://61.***.210.46/new/new7.exe

http://61.***.210.46/new/new8.exe

http://61.***.210.46/new/new9.exe

http://61.***.210.46/new/new10.exe

http://61.***.210.43/new/new11.exe

http://61.***.210.43/new/new12.exe

http://61.***.210.43/new/new13.exe

http://61.***.210.43/new/new14.exe

http://61.***.210.43/new/new15.exe

http://61.***.210.43/new/new16.exe

http://61.***.210.44/new/new17.exe

http://61.***.210.44/new/new18.exe

http://61.***.210.44/new/new19.exe

http://61.***.210.44/new/new20.exe

http://61.***.210.42/new/new21.exe

http://61.***.210.42/new/new22.exe

http://61.***.210.42/new/new23.exe

http://61.***.210.42/new/new24.exe

http://61.***.210.42/new/new25.exe

http://61.***.210.42/new/new26.exe

http://61.***.210.42/new/new27.exe

http://61.***.210.41/new/new28.exe

http://61.***.210.41/new/new29.exe

http://61.***.210.41/new/new30.exe

http://59.34.***.225/new/new31.exe

http://59.34.***.225/new/new32.exe

http://59.34.***.225/new/new33.exe

http://59.34.***.225/new/new34.exe

http://59.34.***.143/new/new35.exe

http://59.34.***.143/new/new36.exe

http://59.34.***.143/new/new37.exe |

|

病毒在%Temp%文件夾下生成六位隨機名,且后綴名為“dll”的動態庫文件,執行以上下載的文件,這些文件中包含了各類盜號木馬。