捕獲時間

2008-12-12

病毒摘要

該樣本是使用“C語言”編寫的木馬下載器,由微點主動防御軟件自動捕獲,采用“RLPack”加殼方式試圖躲避特征碼掃描,長度為“30,277 字節”,圖標為“ ”,病毒擴展名為“exe”,主要通過“網頁木馬”、“局域網感染”、“漏洞利用”、“文件捆綁”等方式傳播,病毒最終目的是下載大量各類木馬至本地運行,實現各類網游盜號、設立后門等操作,使用戶利益受到損害。

”,病毒擴展名為“exe”,主要通過“網頁木馬”、“局域網感染”、“漏洞利用”、“文件捆綁”等方式傳播,病毒最終目的是下載大量各類木馬至本地運行,實現各類網游盜號、設立后門等操作,使用戶利益受到損害。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網頁木馬、局域網感染、漏洞利用、文件捆綁

防范措施

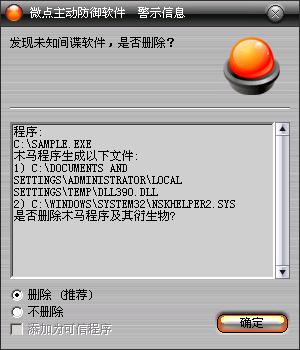

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知間諜軟件”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

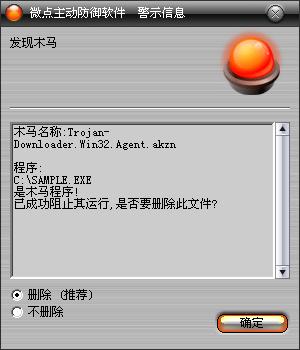

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Trojan-Downloader.Win32.Agent.akzn”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進行安裝,避免病毒通過捆綁的方式進入您的系統。

2、盡快將您的殺毒軟件特征庫升級到最新版本進行查殺,并開啟防火墻攔截網絡異常訪問,如依然有異常情況請注意及時與專業的安全軟件廠商聯系獲取技術支持。

3、開啟windows自動更新,及時打好漏洞補丁。

病毒分析

該樣本程序被執行后,首先將進行防調試判斷,遍歷OllyICE.exe、OllyDbg.exe、ImportREC.exe、C32Asm.exe、LordPE.exe、PEditor.exe等調試軟件進程,若遍歷獲得,則停止一切操作,進程退出。

成功執行后,樣本將在系統文件夾“%Temp%”下釋放動態庫文件“dll390.dll”,該動態庫文件的命名特點是三位數字為隨機,在“%SystemRoot%\system32”文件夾下釋放驅動文件“Nskhelper2.sys”,將“Nskhelper2.sys”注冊為名為“NsRk1”的服務,創建名為“\\.\NsRk1”的設備,相關注冊表項如下:

| |

項:“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NsRk1”

鍵:“Type”

數據:“SERVICE KERNEL DRIVER”

鍵:“Start”

數據:“SERVICE DEMAND START”

鍵:“ImagePath”

數據:“\??\C:\WINDOWS\system32\Nskhelper2.sys”

鍵:“DisplayName”

數據:“NsRk1” |

|

啟動“svchost.exe”,在其中劃出一塊內存空間,將“dll390.dll”注入其中,啟動十余個線程共同操作。修改注冊表,將下列安全及輔助工具進程映像劫持,指向“svchost.exe”。

360safe.exe

360safebox.exe

360tray.exe

ACKWIN32.exe

ANTI-TROJAN.exe

anti.exe

antivir.exe

APVXDWIN.exe

atrack.exe

AUTODOWN.exe

AVCONSOL.exe

AVE32.exe

AVGCTRL.exe

avk.exe

AVKSERV.exe

avp.exe

AVPUPD.exe

AVSCHED32.exe

avsynmgr.exe

AVWIN95.exe

avxonsol.exe

BLACKD.exe

BLACKICE.exe

CCenter.exe

CFIADMIN.exe

CFIAUDIT.exe

CFIND.exe

cfinet.exe

cfinet32.exe

CLAW95.exe

CLAW95CT.exe

CLEANER.exe

CLEANER3.exe

DAVPFW.exe

dbg.exe

debu.exe

DV95.exe

DV95_O.exe

DVP95.exe

ECENGINE.exe

EFINET32.exe

ESAFE.exe

ESPWATCH.exe

explorewclass.exe

F-AGNT95.exe

F-PROT.exe

f-prot95.exe

f-stopw.exe

FINDVIRU.exe

fir.exe

fp-win.exe

FRW.exe

IAMAPP.exe

IAMSERV.exe

IBMASN.exe

IBMAVSP.exe

ice.exe

IceSword.exe

ICLOAD95.exe

ICLOADNT.exe

ICMOON.exe

ICSSUPPNT.exe

iom.exe

iomon98.exe

JED.exe

Kabackreport.exe

Kasmain.exe

kav32.exe

kavstart.exe

kissvc.exe

KPFW32.exe

kpfwsvc.exe

KPPMain.exe

KRF.exe

KVMonXP.exe

KVPreScan.exe

kwatch.exe

lamapp.exe

lockdown2000.exe

LOOKOUT.exe

luall.exe

LUCOMSERVER.exe

mcafee.exe

microsoft.exe

mon.exe

moniker.exe

MOOLIVE.exe

MPFTRAY.exe

ms.exe

N32ACAN.exe

navapsvc.exe

navapw32.exe

NAVLU32.exe

NAVNT.exe

navrunr.exe

NAVSCHED.exe

NAVW.exe

NAVW32.exe

navwnt.exe

nisserv.exe

nisum.exe

NMAIN.exe

NORMIST.exe

norton.exe

NUPGRADE.exe

NVC95.exe

office.exe

OUTPOST.exe

PADMIN.exe

PAVCL.exe

pcc.exe

PCCClient.exe

pccguide.exe

pcciomon.exe

pccmain.exe

pccwin98.exe

PCFWALLICON.exe

PERSFW.exe

pop3trap.exe

PpPpWallRun.exe

program.exe

prot.exe

pview95.exe

ras.exe

Rav.exe

RAV7.exe

rav7win.exe

RavMon.exe

RavMonD.exe

RavStub.exe

RavTask.exe

regedit.exe

rescue32.exe

Rfw.exe

rn.exe

safeboxTray.exe

safeweb.exe

scam32.exe

scan.exe

SCAN32.exe

SCANPM.exe

scon.exe

SCRSCAN.exe

secu.exe

SERV95.exe

sirc32.exe

SMC.exe

smtpsvc.exe

SPHINX.exe

spy.exe

SWEEP95.exe

symproxysvc.exe

TBSCAN.exe

TCA.exe

TDS2-98.exe

TDS2-NT.exe

Tmntsrv.exe

TMOAgent.exe

tmproxy.exe

tmupdito.exe

TSC.exe

UlibCfg.exe

vavrunr.exe

VET95.exe

VETTRAY.exe

vir.exe

VPC32.exe

VSECOMR.exe

vshwin32.exe

VSSCAN40

vsstat.exe

WEBSCAN.exe

WEBSCANX.exe

webtrap.exe

WFINDV32.exe

windows優化大師.exe

wink.exe

zonealarm.exe

生成隨機名批處理文件“45869415.bat”,實現自刪除,批處理如下:

| |

:Repeat

del /f "C:\Sample.exe"

if exist " C:\Sample.exe " goto Repeat

del /f "C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\45869415.bat" |

|

驅動文件“Nskhelper2.sys”加載后,將恢復系統SSDT表,使部分安全軟件主動防御功能失效,并關閉指定殺毒軟件進程。

被注入后的“svchost.exe”將在各本地磁盤根目錄生成“autorun.inf”配置文件與“dll390.dll”相同的數據文件“system.dll”,使用戶打開磁盤后通過rundll32.exe加載“system.dll”;“autorun.inf”內容如下:

| |

[autorun]

shell\open\command=rundll32 system.dll,explore

shell\explore\command=rundll32 system.dll,explore |

|

修改“%SystemRoot%\system32\drivers\etc”文件夾下的“hosts”文件,將以下安全廠商站點指向“127.0.0.1”,HOST文件如下:

127.0.0.1 www.360.cn

127.0.0.1 www.360safe.cn

127.0.0.1 www.360safe.com

127.0.0.1 www.chinakv.com

127.0.0.1 www.rising.com.cn

127.0.0.1 rising.com.cn

127.0.0.1 dl.jiangmin.com

127.0.0.1 jiangmin.com

127.0.0.1 www.jiangmin.com

127.0.0.1 www.duba.net

127.0.0.1 www.eset.com.cn

127.0.0.1 www.nod32.com

127.0.0.1 shadu.duba.net

127.0.0.1 union.kingsoft.com

127.0.0.1 www.kaspersky.com.cn

127.0.0.1 kaspersky.com.cn

127.0.0.1 virustotal.com

127.0.0.1 www.kaspersky.com

127.0.0.1 www.cnnod32.cn

127.0.0.1 www.lanniao.org

127.0.0.1 www.nod32club.com

127.0.0.1 www.dswlab.com

127.0.0.1 bbs.sucop.com

127.0.0.1 www.virustotal.com

127.0.0.1 tool.ikaka.com

127.0.0.1 360.qihoo.com

訪問網絡,下載“http://biao.dj**4455.cn/number/list.txt”,存儲至“%Temp%”文件夾,重命名為隨機文件名,讀取文件列表,下載后運行。

連接網絡,訪問網絡“http://www.xxx.com/count.asp”,按照格式“mac=*&os=*&ver=*&temp=*&key=*”,上傳本機網卡MAC地址,操作系統及其版本等信息進行感染統計。

在系統目錄“%SystemRoot%\system32”生成“appwinproc.dll”, “appwinproc.dll”加載后,將進行輔助關閉安全軟件進程的工作。

根據機器狗讀寫物理磁盤原理,在“%SystemRoot%\system32\”文件夾下生成五個驅動文件“NsPass0.sys”、“ NsPass1.sys”、“ NsPass2.sys”、“ NsPass3.sys”、“ NsPass4.sys”。分別針對“%SystemRoot%\system32\”文件夾下的“schedsvc.dll”、 “appmgmts.dll”、 “srsvc.dll”、 “w32time.dll”、 “wiaservc.dll”五個文件進行改寫,寫入“dll390.dll”的代碼,使以上文件相對應的系統服務 “Task Scheduler”、 “Application Management”、“System Restore Service”、 “Windows Time” 、“Windows Image Acquisition ”啟動時先啟動病毒,且同時保障了系統服務的正常加載。

病毒還將嘗試掃描本機網段內的其他機器,掃描成功后將在“%Temp%”文件夾內生成一個隨機文件名的動態庫文件,使用“rundll32.exe”將其加載,利用近期爆出的“MS-08067”漏洞,嘗試溢出局域網其他計算機,進行病毒傳播。