木馬程序Trojan.Win32.Obfuscated.ukb

Trojan.Win32.Obfuscated.ukb

捕獲時間

2008-12-16

病毒摘要

該樣本是使用“VC ”編寫的木馬程序,由微點主動防御軟件自動捕獲,樣本長度為“348,160 字節”,圖標可能為以下圖例中某一個但不僅限于,擴展名為“exe”,通過“網頁掛馬”、“誘騙用戶點擊”、“文件捆綁”等途徑植入用戶計算機。

“Obfuscate”系列木馬,也稱為“Swizzors”木馬,從字面可看出此類木馬特性:“欺騙”、“混淆”、“迷惑”,每次獲取樣本皆不相同,病毒的大小從幾十K至上千K不等,圖標可能為以下幾例,且不同樣本可能圖標同色,但像素仍有細微差別:

此類病毒對安全類軟件的特征碼掃描有以往常規病毒難以企及的高效免殺性,針對各安全軟件所提取的特征,病毒制造者也對病毒不斷進行升級,甚至出現偽裝成卸載程序的樣本,對用戶有極高的欺騙性,樣本的主要目的是在用戶上網同時彈出廣告窗口。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

誘騙用戶點擊、文件捆綁、網頁掛馬

防范措施

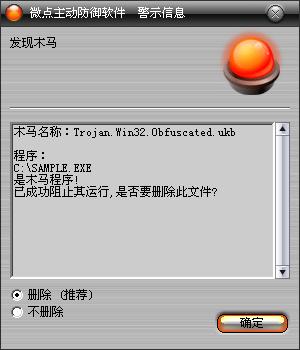

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知間諜軟件”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Trojan.Win32.Obfuscated.ukb”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進行安裝,避免病毒通過捆綁的方式進入您的系統。

2、盡快將您的殺毒軟件特征庫升級到最新版本進行查殺,并開啟防火墻攔截網絡異常訪問,如依然有異常情況請注意及時與專業的安全軟件廠商聯系獲取技術支持。

3、開啟windows自動更新,及時打好漏洞補丁。

病毒分析

該樣本被執行后,將以掛起方式隱藏啟動IE瀏覽器進程“IEXPLORE.EXE”,申請空間將自身代碼寫入,“IEXPLORE.EXE”啟動后,將訪問網絡地址:

| |

| http://w5**4.nb.*****domain*****up.com/bins/int/9kgen_up.int?fxp=893******9434ef3b2736289e*****daf92a95c8b7d9e1a*****1e58462a62*****9eb47 |

|

站點將返回大量加密數據,“IEXPLORE.EXE”將計算機所在地域信息發送至:

| |

| http://***.host-domain*****up.com/abt?udata=DELAFFID:5.34www:173****791: People's Republic of China:program_started:70a43c*****7549c |

|

站點將返回地域相對應的廣告數據,通過底層磁盤讀寫,在系統目錄“%Temp%”下生成文件“sta1.exe”并啟動。

“sta1.exe”啟動后繼續在IE瀏覽器進程“IEXPLORE.EXE”中申請空間將自身代碼寫入,“IEXPLORE.EXE”將刪除下列注冊表鍵值:

| |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\goaeet

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\abtu

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\flapphone |

|

復制“sta1.exe”至目錄“%APPDATA%\ 4 hold\”,并重命名為“Start Download.exe”,修改注冊,將“Start Download.exe”注冊為自啟動項,相關注冊表如下:

| |

鍵:“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run”

值:“flapphone”

數據:“C:\DOCUME~1\ADMINI~1\APPLIC~1\4HOLD~1\Start Download.exe” |

|

“IEXPLORE.EXE”訪問網絡地址:

| |

| http://a*****.nb.*****domain*****up.com/bins/int/tp_map16.int?fxp=0ea*****8edbe02835ebcc5*****940810ff961*****36363219c9c92f*****2211a3978” |

|

站點返回大量加密數據,通過底層磁盤讀寫,在目錄“%APPDATA%\ 4 hold\”下生成隨機文件名文件“ulytwhhn.exe”并運行。“ulytwhhn.exe”運行后啟動后繼續在IE瀏覽器進程“IEXPLORE.EXE”中申請空間將自身代碼寫入。

“IEXPLORE.EXE”訪問網絡地址:

| |

| http://l****.nb.*****domain*****up.com/bins/int/upd_admn.int?fxp=c64*****463fb28efd******be308d02a4cd8f1037*****6a0c27619151******3530a4e |

|

站點返回大量加密數據,通過底層磁盤讀寫,在目錄“%APPDATA%\4 hold\”下生成文件“Surf Memo Part Axis.exe”,在目錄“%APPDATA%\ Bind army eggs joy\”下生成文件“Lite Coal.exe”,修改注冊表,將“Lite Coal.exe”設置為自啟動項,“Lite Coal.exe”運行后啟動后繼續在IE瀏覽器進程“IEXPLORE.EXE”中申請空間將自身代碼寫入。相關注冊如下:

| |

鍵:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

值:eggs joy math type

數據:C:\Documents and Settings\All Users\Application Data\Bind army eggs joy\Lite Coal.exe |

|

“IEXPLORE.EXE”訪問網絡地址:

| |

| http://N*****.nb.*****domai*****up.co/bins/int/kr3.int?fxp=1731d8de974******c7110be5fa7bdbb*****fa9db0113e******c13f4a810*****9c860” |

|

獲取大量加密數據,通過底層磁盤讀寫,在目錄“%APPDATA%\4 hold\”下生成文件“Test Plan Byte.exe”,“Test Plan Byte.exe”在自身目錄下生成無后綴名文件“0”,文件內容如下:

| |

| |鎣韰磼疸¬?匰yT_XS6括笜<_8_括笜<_8_/份伆イ__x煉3~墢俁__畝鹟?屬_q&亨?*蔍擖IZ8?媞_湕菗藃_灷ǜ?_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_/份伆イ_媡_"宩?珱觨^;?q??橸箯榑濬?<籌M?鳿薞BF?m?括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_ |

|

“Test Plan Byte.exe”建立計劃任務文件“A43B22F29184DB2A.job”至系統目錄“%SystemRoot%\ Tasks”,任務內容為每小時運行一次“Test Plan Byte.exe”。

用戶在瀏覽網頁時,會不斷彈出廣告窗口,使病毒制造者牟利。