捕獲時(shí)間

2009-1-15

病毒摘要

該樣本是使用“Delphi”編寫(xiě)的蠕蟲(chóng)程序,由微點(diǎn)主動(dòng)防御軟件自動(dòng)捕獲,長(zhǎng)度為“40,553 字節(jié)”,圖標(biāo)為“ ”,病毒擴(kuò)展名為“exe”,主要通過(guò)“網(wǎng)頁(yè)木馬”、“文件捆綁”、“移動(dòng)存儲(chǔ)介質(zhì)”等方式傳播,病毒主要目的為下載其他木馬到本地運(yùn)行。

”,病毒擴(kuò)展名為“exe”,主要通過(guò)“網(wǎng)頁(yè)木馬”、“文件捆綁”、“移動(dòng)存儲(chǔ)介質(zhì)”等方式傳播,病毒主要目的為下載其他木馬到本地運(yùn)行。

感染對(duì)象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網(wǎng)頁(yè)木馬、文件捆綁、移動(dòng)存儲(chǔ)介質(zhì)

防范措施

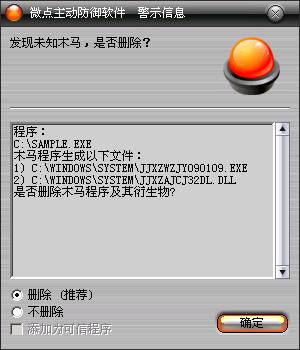

已安裝使用微點(diǎn)主動(dòng)防御軟件的用戶,無(wú)須任何設(shè)置,微點(diǎn)主動(dòng)防御將自動(dòng)保護(hù)您的系統(tǒng)免受該病毒的入侵和破壞。無(wú)論您是否已經(jīng)升級(jí)到最新版本,微點(diǎn)主動(dòng)防御都能夠有效清除該病毒。如果您沒(méi)有將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版,微點(diǎn)主動(dòng)防御軟件在發(fā)現(xiàn)該病毒后將報(bào)警提示您發(fā)現(xiàn)“未知木馬”,請(qǐng)直接選擇刪除處理(如圖1);

圖1 微點(diǎn)主動(dòng)防御軟件自動(dòng)捕獲未知病毒(未升級(jí))

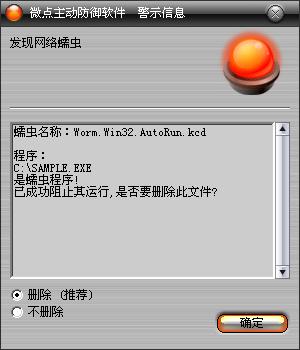

如果您已經(jīng)將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版本,微點(diǎn)將報(bào)警提示您發(fā)現(xiàn)"Worm.Win32.AutoRun.kcd”,請(qǐng)直接選擇刪除(如圖2)。

圖2 微點(diǎn)主動(dòng)防御軟件升級(jí)后截獲已知病毒

對(duì)于未使用微點(diǎn)主動(dòng)防御軟件的用戶,微點(diǎn)反病毒專家建議:

1、不要在不明站點(diǎn)下載非官方版本的軟件進(jìn)行安裝,避免病毒通過(guò)捆綁的方式進(jìn)入您的系統(tǒng)。

2、建議關(guān)閉U盤(pán)自動(dòng)播放,具體操作步驟:開(kāi)始->運(yùn)行->gpedit.msc->計(jì)算機(jī)配置->管理模板->系統(tǒng)->在右側(cè)找到"關(guān)閉自動(dòng)播放"->雙擊->選擇"已啟用"。

3、盡快將您的殺毒軟件特征庫(kù)升級(jí)到最新版本進(jìn)行查殺,并開(kāi)啟防火墻攔截網(wǎng)絡(luò)異常訪問(wèn),如依然有異常情況請(qǐng)注意及時(shí)與專業(yè)的安全軟件廠商聯(lián)系獲取技術(shù)支持。

4、開(kāi)啟windows自動(dòng)更新,及時(shí)打好漏洞補(bǔ)丁。

病毒分析

該樣本程序被執(zhí)行后,遍歷以下進(jìn)程:

| |

AgentSvr.exe

AppSvc32.exe

auto.exe

AutoRun.exe

autoruns.exe

avgrssvc.exe

AvMonitor.exe

avp.com

avp.exe

CCenter.exe

ccSvcHst.exe

cross.exe

enc98.EXE

FileDsty.exe

FTCleanerShell.exe

guangd.exe

HijackThis.exe

IceSword.exe

iparmo.exe

Iparmor.exe

isPwdSvc.exe

kabaload.exe

KaScrScn.SCR

KASMain.exe

KASTask.exe

KAV32.exe

KAVDX.exe

KAVPFW.exe

KAVSetup.exe

KAVStart.exe

KISLnchr.exe

KMailMon.exe

KMFilter.exe

KPFW32.exe

KPFW32X.exe

KPFWSvc.exe

KRegEx.exe

KRepair.COM

KsLoader.exe

KVCenter.kxp

KvDetect.exe

KvfwMcl.exe

KVMonXP.kxp

KVMonXP_1.kxp

kvol.exe

kvolself.exe

KvReport.kxp

KVSrvXP.exe

KVStub.kxp

kvupload.exe

kvwsc.exe

KvXP.kxp

KWatch.exe

KWatch9x.exe

KWatchX.exe

loaddll.exe

MagicSet.exe

mcconsol.exe

mmqczj.exe

mmsk.exe

NAVSetup.exe

nod32krn.exe

nod32kui.exe

PFW.exe

PFWLiveUpdate.exe

QHSET.exe

Ras.exe

Rav.exe

RavMon.exe

RavMonD.exe

RavStub.exe

RavTask.exe

RegClean.exe

rfwcfg.exe

RfwMain.exe

rfwProxy.exe

rfwsrv.exe

RsAgent.exe

Rsaupd.exe

runiep.exe

safelive.exe

scan32.exe

SDGames.exe

shcfg32.exe

ShuiNiu.exe

SmartUp.exe

sos.exe

SREng.exe

svch0st.exe

symlcsvc.exe

SysSafe.exe

Systom.exe

taskmgr.exe

TNT.Exe

TrojanDetector.exe

Trojanwall.exe

TrojDie.kxp

TxoMoU.Exe

ua80.EXE

UFO.exe

UIHost.exe

UmxAgent.exe

UmxAttachment.exe

UmxCfg.exe

UmxFwHlp.exe

UmxPol.exe

UpLive.EXE

WoptiClean.exe

XP.exe

zxsweep.exe

QQDoctor.exe

RStray.exe

360rpt.exe

360Safe.exe

360tray.exe

adam.exe |

|

將遍歷到的進(jìn)程分類處理,例如“AVP.exe”將采取調(diào)整系統(tǒng)日期使卡巴斯基過(guò)期的方式處理,“QQDoctor.exe”將采取利用命令行調(diào)用ntsd調(diào)試“QQDoctor.exe”,將“QQDoctor.exe”掛起的方式處理。

修改注冊(cè)表“SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\”,將遍歷到的進(jìn)程進(jìn)行映像劫持,鍵值均為:debugger,數(shù)據(jù)均指向:svchost.exe。

復(fù)制自身至系統(tǒng)目錄“%SystemRoot%\system32”重命名為“jjxzwzjy******.exe”,文件名最后六位為當(dāng)前日期。

修改注冊(cè)表,將“jjxzwzjy******.exe”注冊(cè)為系統(tǒng)啟動(dòng)項(xiàng):

| |

鍵:“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\run”

值:“dlmcjjcdfc”

數(shù)據(jù):“C:\WINDOWS\system\jjxzwzjy******.exe” |

|

修改注冊(cè)表,修改IE設(shè)置,禁用IE默認(rèn)關(guān)聯(lián)檢查:

| |

鍵:“HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\”

值:“Check_Associations”

數(shù)據(jù):“no” |

|

修改注冊(cè)表,修改系統(tǒng)設(shè)置,禁止顯示隱藏文件:

| |

鍵:“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\”

值:“CheckedValue”

數(shù)據(jù):“0” |

|

釋放其動(dòng)態(tài)庫(kù)文件“jjxzajcj32dl.dll”至系統(tǒng)目錄“%SystemRoot%\system32”,并申請(qǐng)內(nèi)存將代碼寫(xiě)入“iexplorer.exe”,啟動(dòng)一線程,發(fā)送數(shù)據(jù)至“http://www.a3***.com/mydown.asp”, “mydown.asp”返回?cái)?shù)據(jù)將被保存至“%SystemRoot%”命名為“mydown.asp”, “mydown.asp”內(nèi)容如下:

| |

begin

1,090113,10241,http://www.***2223.cn/n**/shengji.exe,120,1,180,1,10000,16,0,1,1,1

7,

2,90113,34000,http://www.***2223.cn/n**/css.exe,10,0-24,,

2,90113,47000,http://www.***2223.cn/n**/ccc.exe,80,0-24,,

2,90113,148000,http://www.***2223.cn/n**/msn180.exe,10,0-24,,

3,127.0.0.1,js.tongji.cn.yahoo.com

3,127.0.0.1,img.tongji.cn.yahoo.com

end |

|

病毒將下載上述升級(jí)文件與病毒文件并執(zhí)行,病毒文件中包含了木馬下載器與盜號(hào)木馬。

期間病毒將利用命令行實(shí)現(xiàn)自刪除,命令行如下:

| |

| cmd /c del "C:\Sample.exe " |

|

刪除系統(tǒng)Host文件,“%SystemRoot%\system32\drivers\etc\hosts”,并創(chuàng)建新的Host文件,寫(xiě)入內(nèi)容為:

| |

127.0.0.1 js.tongji.cn.yahoo.com

127.0.0.1 img.tongji.cn.yahoo.com |

|

系統(tǒng)重啟動(dòng)后“jjxzwzjy******.exe”,將遍歷系統(tǒng)磁盤(pán)與可移動(dòng)磁盤(pán),在各磁盤(pán)根目錄復(fù)制自身為“auto.exe”,創(chuàng)建“autorun.inf”,屬性均修改為“隱藏”與“系統(tǒng)”,“autorun.inf”內(nèi)容如下:

| |

[AutoRun]

shell\open=打開(kāi)(&O)

shell\open\Command= auto.exe

shell\open\Default=1

shell\explore=資源管理器(&X)

shell\explore\command=auto.exe |

|