廣告程序

Trojan-Clicker.Win32.Asid.a

捕獲時間

2009-7-10

危害等級

2

病毒癥狀

該樣本是使用“VC”編寫的廣告程序,由微點主動防御軟件自動捕獲,采用“UPX”加殼方式,企圖躲避特征碼掃描,加殼后長度為“36,864 字節”,圖標為“

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的為強行讓用戶訪問病毒作者指定的網址,推廣廣告和增加其網站的流量和點擊數。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的為強行讓用戶訪問病毒作者指定的網址,推廣廣告和增加其網站的流量和點擊數。

用戶中毒后,會出現機器運行緩慢、網絡速度降低、出現大量未知進程、打開IE瀏覽器彈出大量廣告,windows無故報錯等現象。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網頁木馬、文件捆綁、下載器下載

防范措施

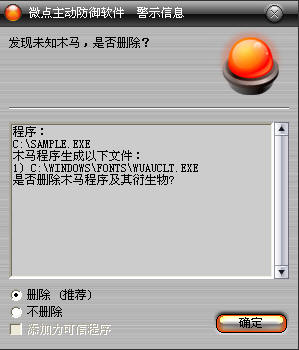

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

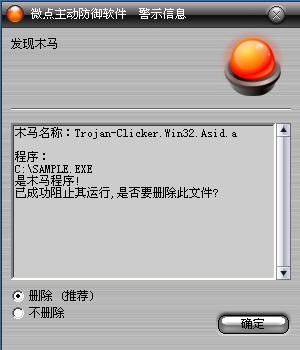

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現" Trojan-Clicker.Win32.Asid.a”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1、手動刪除以下文件:

%SystemDriver%\sa.exe

%SystemRoot%\Fonts\wuauclt.exe

%SystemRoot%\Fonts\gern.fon

%SystemRoot%\Fonts\SVCHOST.exe

%SystemRoot%\Tasks\explorer.exe

2、手動刪除以下注冊表值:

鍵:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\policies\Explorer\run

值: 360safe

數據: %SystemRoot%\Fonts\wuauclt.exe

3、手動修改以下注冊表:

鍵:HKEY_CLASSES_ROOT\CLSID\{871C5380-42A0-1069-A2EA-08002B30309D}\shell\OpenHomePage\

值: Command

數據:"%ProgramFiles%\Internet Explorer\iexplore.exe"

鍵: HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Main

值: StartPage

數據: about:blank

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

(1)創建目錄: %SystemDriver%\sa.exe,并設置該目錄為只讀隱藏屬性。

(2)嘗試調用cmd.exe,通過taskkill命令強行終止wuauclt.exe進程,接著,病毒將自身主體重命名為wuauclt.exe,拷貝到%SystemRoot%\Fonts\目錄下,并執行wuauclt.exe。

(3)載入urlmon.dll動態鏈接庫,獲得其導出函數URLDownloadToFileA的實際虛擬地址,調用URLDownloadToFileA函數,從http://cav.***.cx/ps.jpg下載一個名為gern.fon的資源配置文件,主要記錄了一些網址信息,并釋放到%SystemRoot%\Fonts\目錄。

(4)獲得gern.fon文件屬性,如果文件存在,病毒會創建6個線程,分別完成對應功能。

(5)創建新線程,修改注冊表對應的鍵值,嵌入網址: http://luck114.***.cx/。

(6)創建新線程,修改注冊表的Internet Explorer的相關鍵值,使IE的啟動頁始終指向網址: http://www. tom****lei.com/。

(7)創建新線程,通過執行iexplore.exe,分別訪問http://msm.money****.com/、http://www.****.cn/cf.aspx?1&dayang17196、

http://www.***.cn/cf.aspx?166&dayang1719三個網站。

(8)創建新線程, 枚舉當前用戶機器中的窗口類,查找是否有聊天類窗口存在,如果找到,自動將網址http://****.com/sex.jpg發送給對方。

(9)創建新線程, 獲得URLDownloadToFileA的實際虛擬地址,訪問網址http://tec.***.tk/a.gif并下載新文件到本地,然后獲得下載下來的文件屬性,如果存在,將釋放%SystemRoot%\Fonts\SVCHOST.exe,并執行。

(10)創建新線程,在%SystemRoot%\Tasks目錄下新建一個explorer.exe,每隔一段時間執行explorer.exe訪問網址 http://tec.***.tk/a.css,下載新病毒到本地機器。

(11)修改注冊表相關鍵值,使其自動運行%SystemRoot%\Fonts\wuauclt.exe。

(12)病毒通過調用cmd /c del命令刪除自身,退出當前進程。

病毒創建文件:

%SystemDriver%\sa.exe

%SystemRoot%\Fonts\wuauclt.exe

%SystemRoot%\Fonts\gern.fon

%SystemRoot%\Fonts\SVCHOST.exe

%SystemRoot%\Tasks\explorer.exe

病毒創建注冊表:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\policies\Explorer\run\360safe

病毒修改注冊表:

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Main\StartPage

HKEY_CLASSES_ROOT\CLSID\{871C5380-42A0-1069-A2EA-08002B30309D}\shell\OpenHomePage\Command

病毒創建進程:

wuauclt.exe

SVCHOST.exe

病毒訪問網絡:

http://cav.***.cx/ps.jpg

http://luck114.***.cx/

http://www.tom****lei.com/

http://msm.money****.com/

http://www.****.cn/cf.aspx?1&dayang17196

http://www.***.cn/cf.aspx?166&dayang1719

http://****.com/sex.jpg

http://tec.***.tk/a.gif

http://tec.***.tk/a.css