蠕蟲(chóng)程序

Worm.Win32.AutoRun.our

捕獲時(shí)間

2009-7-23

危害等級(jí)

高

病毒癥狀

該樣本是使用“vc”編寫(xiě)的蠕蟲(chóng)程序,由微點(diǎn)主動(dòng)防御軟件自動(dòng)捕獲,采用“Nspack”加殼方式,企圖躲避特征碼掃描,加殼后長(zhǎng)度為“32,246 字節(jié)”,圖標(biāo)為“ ”,病毒擴(kuò)展名為“exe”,主要通過(guò)“文件捆綁”、“下載器下載”、“移動(dòng)存儲(chǔ)介質(zhì)”等方式傳播,病毒主要目的為下載大量病毒并運(yùn)行。

”,病毒擴(kuò)展名為“exe”,主要通過(guò)“文件捆綁”、“下載器下載”、“移動(dòng)存儲(chǔ)介質(zhì)”等方式傳播,病毒主要目的為下載大量病毒并運(yùn)行。

用戶(hù)中毒后,會(huì)出現(xiàn)安全軟件無(wú)故關(guān)閉,網(wǎng)絡(luò)運(yùn)行緩慢,出現(xiàn)大量未知進(jìn)程,windows系統(tǒng)無(wú)故報(bào)錯(cuò)等現(xiàn)象。

感染對(duì)象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網(wǎng)頁(yè)木馬、文件捆綁、下載器下載

防范措施

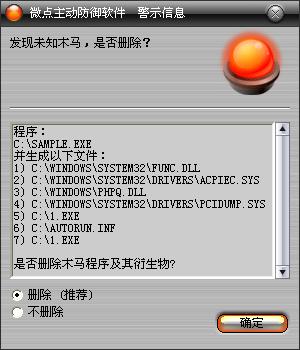

已安裝使用微點(diǎn)主動(dòng)防御軟件的用戶(hù),無(wú)須任何設(shè)置,微點(diǎn)主動(dòng)防御將自動(dòng)保護(hù)您的系統(tǒng)免受該病毒的入侵和破壞。無(wú)論您是否已經(jīng)升級(jí)到最新版本,微點(diǎn)主動(dòng)防御都能夠有效清除該病毒。如果您沒(méi)有將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版,微點(diǎn)主動(dòng)防御軟件在發(fā)現(xiàn)該病毒后將報(bào)警提示您發(fā)現(xiàn)“未知木馬”,請(qǐng)直接選擇刪除處理(如圖1);

圖1 微點(diǎn)主動(dòng)防御軟件自動(dòng)捕獲未知病毒(未升級(jí))

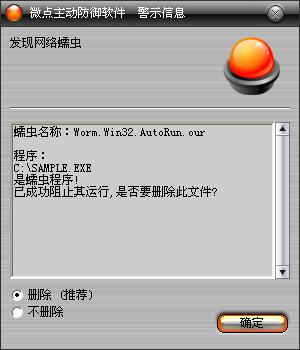

如果您已經(jīng)將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版本,微點(diǎn)將報(bào)警提示您發(fā)現(xiàn)"Worm.Win32.AutoRun.our”,請(qǐng)直接選擇刪除(如圖2)。

圖2 微點(diǎn)主動(dòng)防御軟件升級(jí)后截獲已知病毒

未安裝微點(diǎn)主動(dòng)防御軟件的手動(dòng)解決辦法:

1、使用相同版本文件替換:

%SystemRoot%\system32\drivers\gm.dls

%SystemRoot%\explorer.exe

2、修復(fù)%SystemRoot%\system32\drivers\etc\hosts和所有被修改的*.exe,*.htm和*.html文件

3、手動(dòng)刪除以下文件:

%SystemRoot%\system32\drivers\pcidump.sys

%SystemRoot%\system32\func.dll

%SystemRoot%\phpq.dll

%SystemRoot%\temp\explorer.exe

X:\AUTORUN.inf

X:\1.exe (X:為任意盤(pán)符)

4、手動(dòng)刪除以下注冊(cè)表值:

鍵:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\UPDATEDATA

鍵:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\pcidump

變量聲明:

%SystemDriver% 系統(tǒng)所在分區(qū),通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶(hù)文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時(shí)文件夾,通常為“C:\Documents and Settings\當(dāng)前用戶(hù)名稱(chēng)\Local Settings\Temp”

%ProgramFiles% 系統(tǒng)程序默認(rèn)安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

(1)如果自身是explorer.exe,復(fù)制%SystemRoot%\system32\drivers\gm.dls為%SystemRoot%\temp\explorer.exe,然后運(yùn)行%SystemRoot%\temp\explorer.exe

(2)設(shè)置%SystemRoot%和%Temp%目錄權(quán)限為everyone完全控制,停止ekrn服務(wù),結(jié)束ekrn.exe,egui.exe和ScanFrm.exe進(jìn)程

(3)釋放動(dòng)態(tài)庫(kù)文件func.dll,然后加載,釋放驅(qū)動(dòng)文件acpiec.sys,創(chuàng)建服務(wù)啟動(dòng)驅(qū)動(dòng),結(jié)束大量安全軟件進(jìn)程

(4)再釋放動(dòng)態(tài)庫(kù)文件phpq.dll,然后加載,釋放驅(qū)動(dòng)文件pcidump.sys,創(chuàng)建服務(wù)啟動(dòng)驅(qū)動(dòng),修改gm.dls和explorer.exe,刪除驅(qū)動(dòng)文件

(5)遍歷窗口,如果發(fā)現(xiàn)"Windows 文件保護(hù)"窗口,隱藏WINDOWS文件保護(hù)窗口

(6)釋放資源,修改HOSTS文件,遍歷磁盤(pán),寫(xiě)AUTORUN.inf和1.exe

(7)獲取本機(jī)MAC地址等信息,發(fā)送到指定統(tǒng)計(jì)地址

(8)遍歷磁盤(pán),發(fā)現(xiàn)擴(kuò)展名為htm和html的文件,在文件最后面寫(xiě)入病毒代碼

(9)感染非系統(tǒng)盤(pán)的所有exe擴(kuò)展名文件,不感染qq.exe和360safe.exe,不感染有hhqg,UPX0和nsp0區(qū)段的程序

(10)嘗試打開(kāi)puid服務(wù),如果打開(kāi)成功,刪除服務(wù),刪除驅(qū)動(dòng)文件puid.sys,獲取病毒下載列表,下載大量病毒運(yùn)行

病毒創(chuàng)建文件:

%SystemRoot%\system32\drivers\acpiec.sys

%SystemRoot%\system32\drivers\pcidump.sys

%SystemRoot%\system32\func.dll

%SystemRoot%\phpq.dll

%SystemRoot%\temp\explorer.exe

X:\AUTORUN.inf

X:\1.exe (X:為任意盤(pán)符)

病毒修改文件:

%SystemRoot%\system32\drivers\gm.dls

%SystemRoot%\explorer.exe

%SystemRoot%\system32\drivers\etc\hosts

非系統(tǒng)盤(pán)*.exe文件

所有*.htm和*.html文件

病毒刪除文件:

%SystemRoot%\system32\drivers\pcidump.sys

%SystemRoot%\system32\drivers\puid.sys

病毒創(chuàng)建注冊(cè)表:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\UPDATEDATA

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\pcidump

病毒創(chuàng)建進(jìn)程:

explorer.exe

病毒訪(fǎng)問(wèn)網(wǎng)絡(luò):

http://ton***520.com/v1/count.asp

http://n**b1111.com/aa1dfh.txt

http://111.nyny****.com/good/aa1.exe

http://111.nyny****.com/good/aa2.exe

http://111.nyny****.com/good/aa3.exe

http://111.nyny****.com/good/aa4.exe

http://111.nyny****.com/good/aa5.exe

http://111.nyny****.com/good/aa6.exe

http://111.nyny****.com/good/aa7.exe

http://111.nyny****.com/good/aa8.exe

http://111.nyny****.com/good/aa9.exe

http://111.nyny****.com/good/aa10.exe

http://222.nyny****.com/good/aa11.exe

http://222.nyny****.com/good/aa12.exe

http://222.nyny****.com/good/aa13.exe

http://222.nyny****.com/good/aa14.exe

http://222.nyny****.com/good/aa15.exe

http://222.nyny****.com/good/aa16.exe

http://222.nyny****.com/good/aa17.exe

http://222.nyny****.com/good/aa18.exe

http://222.nyny****.com/good/aa19.exe

http://222.nyny****.com/good/aa20.exe

http://333.nyny****.com/good/aa21.exe

http://333.nyny****.com/good/aa22.exe

http://333.nyny****.com/good/aa23.exe

http://333.nyny****.com/good/aa24.exe

http://333.nyny****.com/good/aa25.exe

http://333.nyny****.com/good/aa26.exe

http://333.nyny****.com/good/aa27.exe

http://333.nyny****.com/good/aa28.exe

http://333.nyny****.com/good/aa29.exe

http://333.nyny****.com/good/aa30.exe

http://444.nyny****.com/good/aa31.exe

http://444.nyny****.com/good/aa32.exe

http://444.nyny****.com/good/aa33.exe

http://444.nyny****.com/good/aa34.exe

http://444.nyny****.com/good/aa35.exe

http://444.nyny****.com/good/aa36.exe

http://444.nyny****.com/good/1.exe