傳奇世界盜號木馬

Trojan-PSW.Win32.OnLineGames.h

捕獲時間

2010-8-17

危害等級

中

病毒癥狀

該樣本是使用“VC ”編寫的盜號木馬,由微點主動防御軟件自動捕獲,長度為“21,904 字節”,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的為盜取網絡游戲“傳奇世界”的“用戶名”、“密碼”等相關信息。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的為盜取網絡游戲“傳奇世界”的“用戶名”、“密碼”等相關信息。

用戶中毒后,會出現“傳奇世界” 游戲無故關閉、輸入用戶名、密碼、密保時游戲運行緩慢的現象,最終將導致虛擬財產被黑客盜取。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

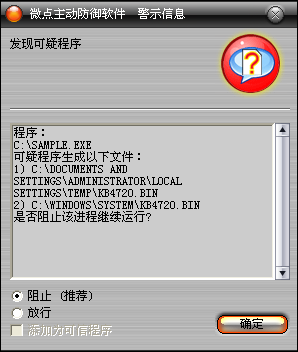

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“可疑程序”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

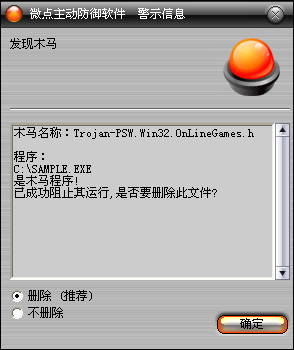

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan-PSW.Win32.OnLineGames.h”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1、手動刪除以下文件:

%SystemRoot%\system\kb4720.bin

%SystemRoot%\system32\d3d8.dll.dat

%SystemRoot%\system32\DllCache\d3d8.dll.OVSU

%SystemRoot%\system\d3d8.dlL

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

1、首先提升自身權限,創建進程快照,遍歷進程查找woool.exe和woool.data,找到則結束游戲進程,查找注冊表相關項找到游戲安裝路徑。

2、查找臨時文件夾路徑,在%Temp%下創建文件kb4720.bin,并將文件復制到%SystemRoot%\system目錄下,如果復制成功,則刪除%Temp%下的kb4720.bin。

3、獲取系統路徑,查找系統文件%SystemRoot%\system32\d3d8.dll,找到后將其復制為d3d8.dll.dat,并且重寫該d3d8.dll.dat文件。完成后將系統文件d3d8.dll重命名為d3d8.dll.OVSU,并將感染后的%SystemRoot%\system32\d3d8.dll.dat復制為%SystemRoot%\system\d3d8.dll和%SystemRoot%\system32\DllCache\d3d8.dl.OUSU用以替換正常系統文件。

4、查找系統文件sfc-os.dll,破壞Windows文件保護。

5、獲取臨時文件夾路徑,創建批處理%Temp%\tmpVidio.bat批處理刪除病毒源文件和自身。

6、游戲運行后會自動加載被病毒感染的%SystemRoot%\system32\d3d8.dll,該文件會讓游戲程序加載%SystemRoot%\system\kb4720.bin

7、加載kb4720.bin文件后,創建消息鉤子,獲取用戶帳號密碼等信息,發送到黑客指定網址。

病毒創建文件:

%Temp%\kb4720.bin

%SystemRoot%\system\kb4720.bin

%SystemRoot%\system32\d3d8.dll.dat

%SystemRoot%\system32\d3d8.dll.OVSU

%SystemRoot%\system32\DllCache\d3d8.dll.OVSU

%SystemRoot%\system\d3d8.dll

%Temp%\tmpVidio.bat

病毒刪除文件:

%Temp%\kb4720.bin

%Temp%\tmpVidio.bat