流氓下載器

Trojan-Downloader.Win32.StartPage.k

捕獲時間

2010-9-07

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的木馬程序,由微點主動防御軟件自動捕獲,長度為“66,560”字節,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是下載并運行廣告程序。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是下載并運行廣告程序。

用戶中毒后,會出現系統運行緩慢,出現大量未知進程,桌面出現可疑圖標,彈出廣告窗口,主頁被篡改等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

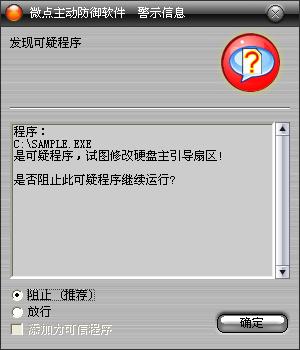

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“可疑程序”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

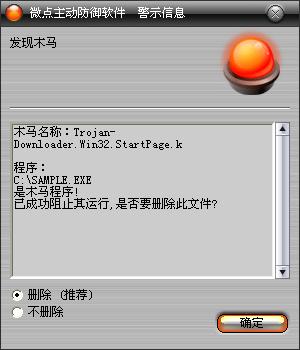

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan-Downloader.Win32.StartPage.k”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1、在任務管理器中找到進程228.tmp,找到其路徑,并結束該進程

2、手動刪除以下注冊表項:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\dmcon

名稱:ImagePath

數據:\??\C:\WINDOWS\DrvPt.sys

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.JE

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\JE\

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.IE

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\IE\

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{2559a1f4-21d7-11d4-bdaf-00c04f60b9f0}\shell\

3、導入以下注冊表項:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{20D04FE0-3AEA-1069-A2D8-08002B30309D}\shell\open\command\

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{e17d4fc0-5564-11d1-83f2-00a0c90dc850}

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\

{1f4de370-d627-11d1-ba4f-00a0c91eedba}

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{20000000-0000-0000-0000-000000000000}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\Desktop\NameSpace\

{1f4de370-d627-11d1-ba4f-00a0c91eedba}

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{2559a1f4-21d7-11d4-bdaf-00c04f60b9f0}\Instance\InitPropertyBag

4、將以下注冊表項中的數據改回原數據:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{871C5380-42A0-1069-A2EA-08002B30309D}\shell\OpenHomePage\Command

原數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE

新數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE http://dh.765321.info?1127311

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{2559a1f4-21d7-11d4-bdaf-00c04f60b9f0}\DefaultIcon

原數據:%SystemRoot%\explorer.exe,-253

新數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE

5、手動刪除以下文件:

X\228.tmp(X為病毒所在路徑)

%SystemRoot%\system32\tbhdz.ico

%SystemRoot%\DrvPt.sys

%SystemRoot%\VB.ini

%SystemRoot%\VC.ini

%Documents and Settings%\Administrator\Application Data\Microsoft\Internet Explorer\Quick Launch\Internet Explorer.IE

%Documents and Settings%\All Users\桌面\Internet Explorer.IE

%Documents and Settings%\All Users\桌面\淘寶網.JE

6、使用磁盤修復工具修復磁盤主引導區

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

(1) 病毒獲取自身文件名,將自身改名為228.tmp。完成后將屬性設置為系統隱藏。

(2) 病毒建立線程。與“\\.\PHYSICALDRIVE0”通道建立連接以直接寫入磁盤。

(3) 病毒寫入磁盤主引導區,使病毒程序能夠在開機后先于操作系統啟動。

(4) 獲取病毒源程序當前所在目錄,在該目錄下創建X\NAT.exe和X\ali.exe(X為病毒所在路徑),并生成淘寶圖標文件%SystemRoot%\system32\tbhdz.ico

(5) 設置X\ali.exe屬性為系統隱藏,并運行。X\ali.exe讀取自身資源,創建驅動文件%SystemRoot%\DrvPt.sys,并創建名為“dmcon”的服務項加載該驅動文件。

(6) X\ali.exe遍歷進程,查找“360safe”、“360tray”、“360sd”,一旦發現,則創建通道“\\.\TesDrvPt”,通過該通道向驅動文件發送控制消息,從驅動層結束其進程。

(7) 完成后,病毒源程序刪除X\ali.exe

(8) 病毒運行X\NAT.exe,并結束自身進程。

(9) X\NAT.exe創建線程,查找自身目錄下名為228.tmp的病毒源程序。找到后將其刪除,并將自身命名為228.tmp并設置為系統隱藏屬性。

(10) X\NAT.exe創建線程,從指定網址下載配置文件到本地并存儲為%SystemRoot%\VB.ini,并將其屬性設置為系統隱藏。完成后訪問指定網址。提交用戶信息。

(11)X\NAT.exe創建線程,讀取配置文件%SystemRoot%\VB.ini,從其指向的網址下載程序并執行。

(12)X\NAT.exe創建線程,建立名為“..TC..”的互斥量以免重復運行。從指定網址下載配置文件到本地并存儲為%SystemRoot%\VC.ini,通過讀取配置信息訪問指定網絡并彈出廣告窗口。

(13)X\NAT.exe創建線程,提升自身權限。修改注冊表,在桌面創建多個廣告圖標。并將系統設置為不顯示隱藏文件并隱藏文件擴展名。

(14)創建名為“LockIE..”的互斥量,創建進程快照并查找各種主流瀏覽器的進程,一旦發現則注入瀏覽器,打開指定網址。

病毒創建文件:

X\NAT.exe(X為病毒所在路徑)

X\ali.exe(X為病毒所在路徑)

%SystemRoot%\system32\tbhdz.ico

%SystemRoot%\DrvPt.sys

X\228.tmp(X為病毒所在路徑)

%SystemRoot%\VB.ini

%SystemRoot%\VC.ini

%Documents and Settings%\Administrator\Application Data\Microsoft\Internet Explorer\Quick Launch\Internet Explorer.IE

%Documents and Settings%\All Users\桌面\Internet Explorer.IE

%Documents and Settings%\All Users\桌面\淘寶網.JE

病毒刪除文件:

X\ali.exe(X為病毒所在路徑)

X\NAT.exe(X為病毒所在路徑)

病毒創建注冊表:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\dmcon

名稱:ImagePath

數據:\??\C:\WINDOWS\DrvPt.sys

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.JE

數據:JE

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\JE\DefaultIcon

數據:C:\WINDOWS\system32\tbhdz.ico

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\JE\shell\open\command

數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE http://www.laitao.info

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.IE

數據:IE

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\IE\DefaultIcon

數據:shdoclc.dll,0

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\IE\shell\open\command

數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE http://dh.765321.info?1127311

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{2559a1f4-21d7-11d4-bdaf-00c04f60b9f0}\shell\OpenHomePage\Command

數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE http://dh.765321.info?1127311

病毒刪除注冊表:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\

{20D04FE0-3AEA-1069-A2D8-08002B30309D}\shell\open\command\

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{e17d4fc0-5564-11d1-83f2-00a0c90dc850}

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{1f4de370-d627-11d1-ba4f-00a0c91eedba}

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\ {20000000-0000-0000-0000-000000000000}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Desktop\

NameSpace\{C42EB5A1-0EED-E549-91B0-153485866016}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Desktop\

NameSpace\{20000000-0000-0000-0000-000000000000}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Desktop\

NameSpace\{1f4de370-d627-11d1-ba4f-00a0c91eedba}

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{2559a1f4-21d7-11d4-bdaf-00c04f60b9f0}\Instance\InitPropertyBag

病毒修改注冊表:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{871C5380-42A0-1069-A2EA-08002B30309D}\shell\OpenHomePage\Command

原數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE

新數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE http://dh.765321.info?1127311

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{2559a1f4-21d7-11d4-bdaf-00c04f60b9f0}\DefaultIcon

原數據:%SystemRoot%\explorer.exe,-253

新數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE

病毒訪問網絡:

http://dh.76***1.info?1127311

http://2.76***1.info:4321/sms/xxx5.ini

http://2.76***1.info:4321/sms/do.php?userid=000C2920A928&time=2010-8-12_16:44:16&msg=01704800520364&pauid=1127311

http://2.76***1.info:4321/sms/count.php?userid=000c2920a928

http://download.c***en.cn/setup/v5/c***en_setup_100201.exe

http://download.p***ve.com/P***(p***ve)jixia***13459_s.exe

http://60.173.10.28:4321/Y***ao***t_ma***ng.101.exe

http://2.76***1.info:4321/sms/xxx01.ini

http://js.cn***.com/ato.asp?webuserid=44669&did=83928&subid=0&exid=0&adid=0&encode=

4XFHXEbJPi1n1rV5yxtZKrDsEu7+pRcRMIGqgv8D04qLfO5zLVaFwg==&et=1

http://union1.5***n.com/union2/gg.do?action=click&a=22918&b=3730&c=66

http://union1.5***n.com/union2/gg.do?action=click&a=22918&b=3730&c=63