后門程序

Backdoor.Win32.Agent.qkz

捕獲時間

2010-11-27

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的后門程序,由微點主動防御軟件自動捕獲,長度為“673,988”字節,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是控制用戶機器。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是控制用戶機器。

用戶中毒后,會出現端口無故開放,防火墻被關閉,重要資料丟失等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

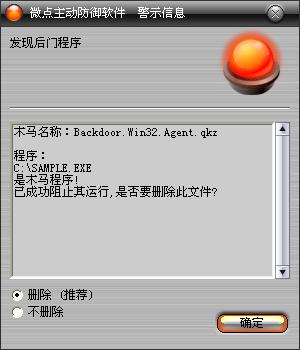

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan-PSW.Win32.OnlineGames.a”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.手動停止顯示名稱為“Microsoft .Net Framework COM Support”的服務項

2.通過以下注冊表項查找病毒文件位置和文件名稱:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR\Parameters

名稱:ServiceDll

數值:C:\WINDOWS\system32\38124f.dll

3.手動刪除以下注冊表項:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR

名稱:ImagePath

數值:%SystemRoot%\System32\svchost.exe -k ".Net CLR"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR\Parameters

名稱:ServiceDll

數值:C:\WINDOWS\system32\38124f.dll

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\.Net CLR

名稱:ImagePath

數值:%SystemRoot%\System32\svchost.exe -k ".Net CLR"

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\.Net CLR\Parameters

名稱:ServiceDll

數值:C:\WINDOWS\system32\38124f.dll

4.通過第2步找到的病毒文件路徑和名稱,找到病毒文件并刪除。

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

(1)病毒獲取自身句柄,讀取自身資源。

(2)病毒獲取系統路徑,創建動態鏈接庫文件%SystemRoot%\system32\38124f.dll(隨機命名)

(3)病毒加載該動態鏈接庫,獲取其中“Install”函數的地址。

(4)病毒調用動態鏈接庫文件%SystemRoot%\system32\38124f.dll中的“Install”函數,將%SystemRoot%\system32\38124f.dll加載為服務項,另其作為svchost.exe的一個模塊運行。服務項名稱為“.Net CLR”,顯示名稱為“Microsoft .Net Framework COM Support”。相應注冊表值為:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR

名稱:ImagePath

數值:%SystemRoot%\System32\svchost.exe -k ".Net CLR"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR\Parameters

名稱:ServiceDll

數值:C:\WINDOWS\system32\38124f.dll

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\.Net CLR

名稱:ImagePath

數值:%SystemRoot%\System32\svchost.exe -k ".Net CLR"

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\.Net CLR\Parameters

名稱:ServiceDll

數值:C:\WINDOWS\system32\38124f.dll

(5)%SystemRoot%\system32\38124f.dll通過注入svchost.exe訪問網絡,等待黑客進一步指示

(6)病毒調用命令行刪除自身。

病毒創建文件:

%SystemRoot%\system32\38124f.dll(隨機命名)

病毒創建注冊表:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR

名稱:ImagePath

數值:%SystemRoot%\System32\svchost.exe -k ".Net CLR"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR\Parameters

名稱:ServiceDll

數值:C:\WINDOWS\system32\38124f.dll

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\.Net CLR

名稱:ImagePath

數值:%SystemRoot%\System32\svchost.exe -k ".Net CLR"

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\.Net CLR\Parameters

名稱:ServiceDll

數值:C:\WINDOWS\system32\38124f.dll