Rootkit后門程序

Rootkit.Win32.Agent.fdo

捕獲時間

2010-12-22

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的木馬程序,由微點主動防御軟件自動捕獲,采用"Upack"加殼方式試圖躲避特征碼掃描,加殼后長度為“37,063”字節,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是控制用戶機器。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是控制用戶機器。

用戶中毒后,會出現系統運行緩慢、存在大量未知可疑進程、殺軟失效或無法運行、系統重要資料丟失等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

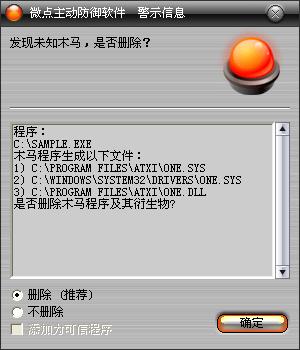

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

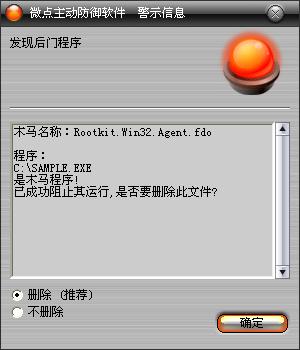

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Rootkit.Win32.Agent.fdo”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.手動刪除以下文件,并清空臨時文件夾:

%ProgramFiles%\atxi\One.dll

%SystemRoot%\system32\drivers\One.sys

%SystemRoot%\\system32\regedit.exe

%SystemRoot%\system32\s9375812.exe(隨機命名)

2.刪除以下注冊表項:

HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\ONE\

名稱:IMAGEPATH

數據:SYSTEM32\DRIVERS\ONE.SYS

HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\PCIDUMP

名稱:IMAGEPATH

數據:SYSTEM32\DRIVERS\PCIDUMP.SYS

HKLM\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN\

名稱:KAV

數據:C:\WINDOWS\SYSTEM32\REGEDIT32.EXE

3.刪除對安全軟件的映像劫持注冊表子項,對應以下注冊表項:

HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS

4.用正常host文件替換感染病毒之后的本機host文件。

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

1.樣本運行后,創建名為"Tadf..."的互斥體防止程序重復運行。

2.創建線程,線程開始開啟后枚舉窗體,若找到進程為"avp.exe"、"kavstart.exe"(殺軟進程)的窗口,則自身創建類名為"WCN321"的窗口,并將此窗口設置成殺軟窗口的父進程,然后銷毀"WCN321"窗口,達到關閉殺軟窗口的目的。

3.創建進程快照,查找"ekrn.exe"、"egui.exe"(殺軟進程)進程,若找到則嘗試通過命令行方式停止、刪除殺軟所注冊的服務,并結束殺軟進程。

4.將自身進程提升到SeDebugPrivilege權限。

5.創建目錄%ProgramFiles%\atxi,并在此目錄下釋放文件驅動文件One.sys及驅動配置安裝文件One.inf,安裝配置文件One.inf,以顯示名為"One"的服務項加載One.sys驅動,對應以下注冊表項目:

HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\ONE\

名稱:IMAGEPATH

數據:SYSTEM32\DRIVERS\ONE.SYS

6.One.sys驅動加載后,修改系統服務描述表,用以對抗殺軟主動防御。

7.釋放動態鏈接庫One.dll文件到%ProgramFiles%\atxi目錄下,并加載該動態鏈接庫,調用其導出函數"testall"。該函數創建系統快照查找進程avp.exe,若找到則試圖打開該進程,并嘗試卸載該進程中的安全模塊。之后用命令行的方式停止、刪除avp.exe(殺軟進程)注冊的服務項,并結束該進程。

8.刪除%ProgramFiles%\atxi文件夾下的One.sys及驅動配置文件One.inf文件。

9.釋放文件s9375812.exe(隨機命名)到%SystemRoot%\system32目錄下,并運行該文件。

10.釋放文件驅動文件pcidump.sys到%SystemRoot%\system32\drivers\文件加下,注冊顯示名為"pcidump"的系統服務,用以加載該驅動,對應以下注冊表項:

HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\PCIDUMP

名稱:IMAGEPATH

數據:SYSTEM32\DRIVERS\PCIDUMP.SYS

11.驅動pcidump.sys加載后,對常見殺軟建立映像劫持,指向svchost.exe文件,對應以下注冊表項:

HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS

12.刪除驅動pcidump.sys,然后將自身移動到%SystemRoot%\\system32\目錄下,更名為regedit.exe,在臨時目錄下建立k211.bat(隨機命名)批處理,運行批處理,刪除樣本自身及批處理文件k211.bat。

13.s9375812.exe運行后,創建名為"XETTETT......"的互斥體對象,防止重復運行,并將自身進程提權到"SeDebugPrivilege"權限。

14.之后將系統文件wininet.dll復制到%Temp%文件夾下更名為"ope3.tmp"(隨機命名),然后加載該動態鏈接庫,獲取"InternetOpenA"系列函數用以連接網絡。

15.修改注冊表項目,達到regedit.exe病毒文件的開機運行,對應以下注冊表項:

HKLM\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN\

名稱:KAV

數據:C:\WINDOWS\SYSTEM32\REGEDIT32.EXE

16.創建線程,連接黑客指定網址,并發送本機mac地址,以便統計病毒感染量,修改本機host文件,屏蔽對一些安全網站的訪問。

17.等待黑客命令,受黑客控制,用戶電腦淪為傀儡。

病毒創建文件:

%ProgramFiles%\atxi\One.sys

%SystemRoot%\system32\drivers\One.sys

%ProgramFiles%\atxi\One.inf

%ProgramFiles%\atxi\One.dll

%SystemRoot%\system32\drivers\pcidump.sys

%SystemRoot%\\system32\regedit.exe

%SystemRoot%\system32\s9375812.exe(隨機命名)

%Temp%\k211.bat(隨機命名)

%Temp%\ope3.tmp(隨機命名)

病毒刪除文件:

%ProgramFiles%\atxi\One.sys

%ProgramFiles%\atxi\One.inf

%SystemRoot%\system32\drivers\pcidump.sys

%Temp%\k211.bat(隨機命名)

病毒修改注冊表:

HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\ONE\

名稱:IMAGEPATH

數據:SYSTEM32\DRIVERS\ONE.SYS

HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\PCIDUMP

名稱:IMAGEPATH

數據:SYSTEM32\DRIVERS\PCIDUMP.SYS

HKLM\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN\

名稱:KAV

數據:C:\WINDOWS\SYSTEM32\REGEDIT32.EXE

HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS

病毒訪問網絡:

http://bb.zh***b.com:81/co***.asp