QQ盜號木馬

Trojan.Win32.QQcheat.dg

捕獲時間

2011-01-28

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的QQ盜號木馬程序,由微點主動防御軟件自動捕獲,加殼后長度為“761,856”字節,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是偽裝騰訊qq登陸框,盜取用戶騰訊QQ"賬號""密碼"信息。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是偽裝騰訊qq登陸框,盜取用戶騰訊QQ"賬號""密碼"信息。

用戶中毒后,會出現系統運行緩慢、任務管理器被停用、騰訊QQ"賬號""密碼"被盜丟失等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

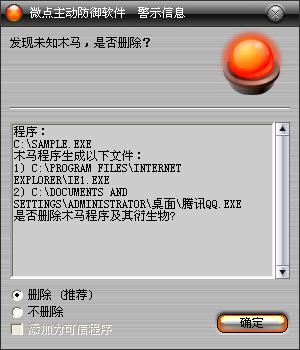

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

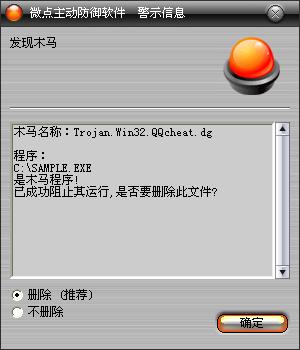

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan.Win32.QQcheat.dg”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.手動刪除以下文件:

%ProgramFiles%\Internet Explorer\le1.exe

桌面\騰訊qq.exe

2.手動刪除、修改以下注冊表項:

刪除HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

名稱:360saft

數據:C:\Program Files\Internet Explorer\ie1.exe

修改Software\Microsoft\Windows\CurrentVersion\Policies\System

名稱:DisableTaskmgr

數據:1 (原值為0)

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

1.該樣本偽裝圖標為騰訊qq的圖標,欺騙用戶點擊運行。

2.該樣本運行后,復制自身到桌面更名為"騰訊qq.exe",復制自身到%ProgramFiles%\Internet Explorer文件夾下,更名為le1.exe。

3.操作以下注冊表項,達到le1.exe病毒文件開機運行的目的:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

名稱:360saft

數據:C:\Program Files\Internet Explorer\ie1.exe

4.修改以下注冊表項,使本機任務管理器停用:

Software\Microsoft\Windows\CurrentVersion\Policies\System

名稱:DisableTaskmgr

數據:1 (原值為0)

5.創建窗口偽裝成"騰訊qq"登陸界面,當用戶填入賬號密碼點擊登陸時,創建網絡連接郵箱服務器將盜取的賬號密碼發送到黑客指定郵箱。

病毒創建文件:

%ProgramFiles%\Internet Explorer\le1.exe

桌面\騰訊qq.exe

病毒修改注冊表:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

名稱:360saft

數據:C:\Program Files\Internet Explorer\ie1.exe

Software\Microsoft\Windows\CurrentVersion\Policies\System

名稱:DisableTaskmgr

數據:1 (原值為0)

病毒訪問網絡:

http://ten-***t.***8.com/***xe

http://s***.***.com