木馬下載者

Trojan-Downloader.Win32.Agent.a

捕獲時間

2012-06-06

危害等級

中

病毒癥狀

該樣本是使用“C\C ”編寫的“木馬下載器”,由微點主動防御軟件自動捕獲,采用“UPX”加殼,企圖避過殺軟掃描,加殼后長度為“33,666”字節,圖標為“ ”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。

”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。

病毒主要目的是指引用戶計算機到黑客指定的URL地址去下載更多的病毒或木馬后門文件并運行。

用戶中毒后會出現電腦的運行速度變慢,殺軟無故退出而不能啟動,出現大量未知進程等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

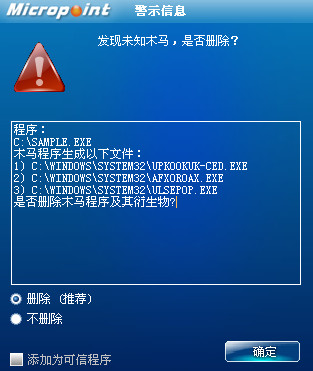

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

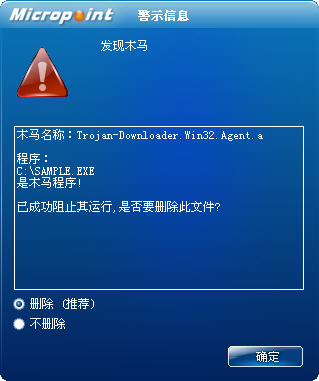

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan-Downloader.Win32.Agent.a”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.強制結束"upkookuk-ced.exe"等病毒進程。

2.手動刪除以下文件:

"%SystemRoot%\system32\upkookuk-ced.exe"

"%SystemRoot%\system32\afxoroax.exe"

"%SystemRoot%\system32\ulsepop.exe"

"%AppData%\tmp7.tmp(文件名隨即獲取)"

"%SystemRoot%\system32\amfineac.dll"

"%AppData%\esbicux-soas.dll"

3.手動刪除或修改注冊表項:

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

explorer.exe"

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{5A472D38-3134-3344-3736-3033

4243305a}(通過計算機名生成)"

"HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU"

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\ FirewallPolicy\ StandardProfile\AuthorizedApplications\List\%SystemRoot%\system32\upkookuk-ced.exe"

"HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connection Policy\Default Flags"

"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connection Policy\Default Flags"

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ SubshellState"

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\{BC84DF00-BC38-9902-

8082-6FCBF2D87A0B}"

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析:

1.調用RtlAdjustPrivilege等ntdll.dll未導出函數提升當前進程的權限。

2.比較當前文件名是否為"upkookuk-ced.exe",如果不是創建名字為"qnd_b__-0*"的若干互斥對象,并執行步驟3、4。

3.獲取系統目錄,創建文件"C:\WINDOWS\system32\upkookuk-ced.exe",將病毒文件數據全部寫入到該文件,并設置文件屬性為只讀和存檔。

4.創建新進程,執行"C:\WINDOWS\system32\upkookuk-ced.exe",并將當前進程的啟動信息傳遞到該進程。

5."upkookuk-ced.exe"運行之后:

(1)創建新線程,循環開辟新進程,執行"C:\WINDOWS\system32\upkookuk-ced.exe --k33p"。

(2)獲取系統目錄,創建文件"C:\WINDOWS\system32\afxoroax.exe",將病毒數據寫入該文件,設置屬性為只讀和存檔。

(3)創建注冊表鍵"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

explorer.exe"。設置鍵值項"Debugger"="C:\WINDOWS\system32\afxoroax.exe",通過映像劫持實現病毒程序自啟動。

(4)創建文件"C:\WINDOWS\system32\ulsepop.exe",將病毒數據寫入此文件,并設置屬性為系統和隱藏。

(5)創建注冊表鍵"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{5A472D38-3134-3344-3736-3033

4243305a}(通過計算機名生成)",設置鍵值項"IsInstalled"為1,設鍵值項"StubPath"為"C:\WINDOWS\system32\ulsepop.exe",實現ActiveX方式自啟動。

(6)刪除注冊表鍵"HKEY_CURRENT_USER\SOFTWARE\Microsoft\Active Setup\Installed Components\{5A472D38-3134-3344-3736-3033

4243305a}",避免只自啟動一次。

(7)獲取環境變量"%AppData%\"的值,創建文件"C:\Documents and Settings\Administrator\Application Data\tmp7.tmp(文件名隨即獲取)",如果創建失敗則在系統緩存目錄創建該文件,并將病毒數據寫入該文件。

(8)獲取系統目錄,創建文件"C:\WINDOWS\system32\amfineac.dll",將病毒數據寫入該文件,并設置屬性為只讀和存檔。

(9)創建并遍歷進程快照,創建遠程線程將"C:\WINDOWS\system32\amfineac.dll"注入到"winlogon.exe"、"explorer.exe"進程。

(10)獲取環境變量"%AppData%\"的值,創建文件"C:\Documents and Settings\Administrator\Application Data\esbicux-soas.dll",如果創建失敗則在系統緩存目錄創建該文件,并將病毒數據寫入該文件。

(11)獲取系統目錄,如"C:\WINDOWS\system32",刪除其中文件:

"winrnt.exe"、"rmass.exe"、"aset32.exe"、"ahuy.exe"、"idbg32.exe"、"ntdbg.exe"、 "RECOVER32.DLL"、"gymspzd.dll"。

(12)獲取環境變量"%CommonProgramFiles%\System\"的值,如"C:\Program Files\Common Files\System\",同樣刪除以上所有文件。

(13)獲取環境變量"%AppData%\"的值,如"C:\Documents and Settings\Administrator\Application Data\ ",同樣刪除以上所有文件。

(14)創建注冊表鍵"HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU",設置鍵值項"NoAutoUpdate"

=0x00005e00。

(15)打開注冊表鍵"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center",設置鍵值項"AntiVirusOverride"="AntiVirusDisableNotify"="FirewallDisableNotify"="UpdatesDisableNotify"= 0x00005e00。

(16)打開注冊表鍵"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\ Parameters\FirewallPolicy\ StandardProfile\AuthorizedApplications\List",設置鍵值項"C:\WINDOWS\system32\upkookuk-ced.exe"="C:\WINDOWS\system32\

upkookuk-ced.exe:*:Enabled:Windows Internet Access",將病毒文件添加到防火墻允許列表。

(17)創建線程,設置注冊表鍵值項"HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connection Policy\Default Flags"、"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connection Policy\Default Flags"=(二進制格式數據)。

連接到網絡"http://bsl***avw.vg"、"http://69.*0.173.1*6/gdnOT2424.exe"、www.ni*he*gp.com、 "le*enz*n.nm.ru",發送數據,下載惡意程序。

(19)創建并遍歷進程快照,創建遠程線程將"C:\Documents and Settings\Administrator\Application Data\esbicux-soas.dll"注入

到"explorer.exe"、"iexplore.exe"、"firefox.exe"、"mozilla.exe"、"seamonkey.exe"、"opera.exe"進程。

(20)設置鍵值項"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ SubshellState"=(二進制格式數據)

(21)創建注冊表鍵"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\{BC84DF00-BC38-9902-

8082-6FCBF2D87A0B}",設置鍵值項"DLLName"="C:\WINDOWS\system32\amfineac.dll"、"Startup"="Startup",實現自啟動。

病毒創建文件:

"%SystemRoot%\system32\upkookuk-ced.exe"

"%SystemRoot%\system32\afxoroax.exe"

"%SystemRoot%\system32\ulsepop.exe"

"%AppData%\tmp7.tmp(文件名隨即獲取)"

"%SystemRoot%\system32\amfineac.dll"

"%AppData%\esbicux-soas.dll"

病毒創建或修改注冊表:

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

explorer.exe"

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{5A472D38-3134-3344-3736-3033

4243305a}(通過計算機名生成)"

"HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU"

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\ FirewallPolicy\ StandardProfile\AuthorizedApplications\List\%SystemRoot%\system32\upkookuk-ced.exe"

"HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connection Policy\Default Flags"

"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connection Policy\Default Flags"

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ SubshellState"

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\{BC84DF00-BC38-9902-

8082-6FCBF2D87A0B}"

病毒刪除文件:

"%SystemRoot%\system32\winrnt.exe"

"%SystemRoot%\system32\rmass.exe"

"%SystemRoot%\system32\aset32.exe"

"%SystemRoot%\system32\ahuy.exe"

"%SystemRoot%\system32\idbg32.exe"

"%SystemRoot%\system32\ntdbg.exe"

"%SystemRoot%\system32\RECOVER32.DLL"

"%SystemRoot%\system32\gymspzd.dll"

"%CommonProgramFiles%\System\winrnt.exe"

"%CommonProgramFiles%\System\rmass.exe"

"%CommonProgramFiles%\System\aset32.exe"

"%CommonProgramFiles%\System\ahuy.exe"

"%CommonProgramFiles%\System\idbg32.exe"

"%CommonProgramFiles%\System\ntdbg.exe"

"%CommonProgramFiles%\System\RECOVER32.DLL"

"%CommonProgramFiles%\System\gymspzd.dll"

"%AppData%\winrnt.exe"

"%AppData%\rmass.exe"

"%AppData%\set32.exe"

"%AppData%\ahuy.exe"

"%AppData%\idbg32.exe"

"%AppData%\ntdbg.exe"

"%AppData%\RECOVER32.DLL"

"%AppData%\gymspzd.dll"

病毒訪問網絡:

"http://bsl***avw.vg"

"http://69.*0.173.1*6/gdnOT2424.exe"

"www.ni*he*gp.com"

"le*enz*n.nm.ru"