木馬下載者

Trojan-Downloader.Win32.Generic.btw

捕獲時間

2012-08-16

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的下載器,由微點主動防御軟件自動捕獲,采用“nSPack”加殼,企圖避過殺軟掃描,加殼后長度為“47,046”字節,圖標為“

”,使用“exe”擴展名,通過移動存儲介質、文件捆綁、網頁掛馬、下載器下載等方式進行傳播。病毒主要目的是指引用戶計算機到指定的URL地址去下載更多的病毒或木馬后門文件并運行。

”,使用“exe”擴展名,通過移動存儲介質、文件捆綁、網頁掛馬、下載器下載等方式進行傳播。病毒主要目的是指引用戶計算機到指定的URL地址去下載更多的病毒或木馬后門文件并運行。

用戶中毒后會出現電腦的運行速度變慢,殺軟無故退出而不能啟動,出現大量未知進程等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

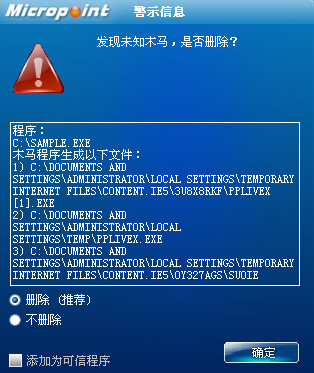

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

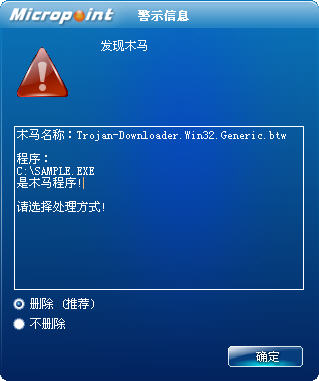

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan-Downloader.Win32.Generic.btw”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.停止服務"Beep",并替將病毒文件"beep.sys"替換為正常文件

2.手動刪除以下文件:

"%Temp%\PPLivex.exe"

"%Temp%\SuoIE.exe"

"%Temp%\Rootkit.exe"

"%Temp%\Activex.exe"

"%Temp%\iykfus.exe(文件名隨機)"

"c:\my.sys"

"%Temp%\hook.rom"

"%Temp%\PPTV(pplive)_jinshan_162.exe"

"%SystemRoot%\system32\iykfus.exe(文件名隨機)"

"%SystemRoot%\system32\config\systemprofile\桌面\方便導航.lnk"

"%SystemRoot%\TEMP\BJ.exe"

"%SystemRoot%\WinUpdate.exe"

"%SystemRoot%\system32\svchost.dll"

"%SystemRoot%\TEMP\hra33.dll"

"%SystemRoot%\TEMP\hrl5.tmp"

除系統文件"lpk.dll"之外的所有其他同名文件

3.恢復注冊表鍵

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network"、

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\Minimal"

下"AFD"、"Base"、"Boot file system"、"CryptSvc"、"AppMgmt"、"Browser"、"DcomLaunch"等多個子鍵

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析:

1.獲取系統緩存目錄,下載文件"http://www.qipa****.com:5678/User/List2.txt"保存為"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\DownList2.txt"。

2.讀取"DownList2.txt"中網址信息,下載文件"http://www. qipa****.com:5678/Install/PPLivex.exe"保存為"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\PPLivex.exe",之后執行該文件。

3.下載文件"http://www.qipa****.com:5678/Install/SuoIE.exe"保存為"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\SuoIE.exe",之后執行該文件。

4.下載文件"http://www.qipa****.com:5678/Install/Rootkit.exe"保存為"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\Rootkit.exe",之后執行該文件。

5.下載文件"http://www.qipa****.com:5678/Install/Activex.exe"保存為"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\Activex.exe",之后執行該文件。

6.刪除文件"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\DownList2.txt"。

7."C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\SuoIE.exe"運行之后:

(1)獲取系統緩存目錄,創建文件"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\iykfus.exe(文件名隨機)",寫入病毒數據并創建新進程執行。

(2)獲取本地mac地址、瀏覽器類型等信息,拼接并訪問網址"http://www.****2012.com/Count.asp?Mac=000c29***4fe&UserID=10011&ProcessNum=26&Type=IE",將本地信息發送到該網址。

8."C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\Rootkit.exe"運行之后:

(1)創建進程快照,枚舉查找"RSTray.exe"、"KVMon"進程,找到則退出。

(2)創建文件"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\~DFE0F5.tmp"寫入病毒數據并移動重命名為"C:\WINDOWS\system32\drivers\bios.sys"。

將文件"C:\WINDOWS\system32\drivers\bios.sys"拷貝重命名為"bios.sys1"、"bios.sys2",分別替換掉系統文件"C:\WINDOWS\system32\drivers\beep.sys"、"C:\WINDOWS\system32\dllcache\beep.sys",并重新啟動"Beep"服務,加載病毒文件"bios.sys"。

(3)創建文件"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\~DFE0F5.tmp"寫入病毒數據并拷貝重命名為"c:\my.sys",之后刪除文件"~DFE0F5.tmp"。

(4)創建文件"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\~DFE0F5.tmp"寫入病毒數據并移動重命名為"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\hook.rom",之后刪除文件"~DFE0F5.tmp"。

(5)發送控制請求與設備"\\Device\\Bios"通信,惡意修改系統,安裝后門控制用戶計算機。

9."C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\PPLivex.exe"運行之后:

(1)訪問網絡"http://www.h***uo.net/api?",下載文件"http://d.union.i***shan.com/pptv/link/PPTV(pplive)_jinshan_162.exe"保存為"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\PPTV(pplive)_jinshan_162.exe"并創建新進程執行。

10."C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\iykfus.exe(文件名隨機)"運行之后:

(1)將文件"C:\Documents and Settings\Administrator\Local Settings\Temp\iykfus.exe(文件名隨機)"拷貝重命名為"C:\WINDOWS\system32\iykfus.exe(文件名隨機)"。

(2)創建名字為"WinDMS"的服務,顯示名為"Windows 驅動管理協助服務",啟動類型為自動,執行映像指向"C:\WINDOWS\system32\iykfus.exe(文件名隨機)",之后啟動此服務。

(3)創建新線程,連接到網絡"homepage.he****012.com",并發送和接收病毒數據。

(4)創建文件"C:\WINDOWS\system32\config\systemprofile\桌面\方便導航.lnk",指向惡意網址"http://dh499****22.org"。

(5)創建文件"C:\WINDOWS\TEMP\BJ.exe"下載病毒數據寫入該文件并執行。

(6)結束進程"comine.exe",刪除文件"C:\Program Files\Windows Media Player\comine.exe"。

(7)創建文件"C:\WINDOWS\WinUpdate.exe",寫入病毒數據。

(8)創建文件"C:\WINDOWS\system32\svchost.dll",寫入病毒數據,并將該文件注入到"explorer.exe"進程并執行。

(9)刪除注冊表鍵"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network"、 "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\Minimal"下 "AFD"、 "Base"、"Boot file system"、"CryptSvc"、"AppMgmt"、"Browser"、"DcomLaunch"等多個子鍵。

(10)服務啟動之后:

創建文件"C:\WINDOWS\TEMP\hra33.dll",寫入病毒數據并加載執行。(該文件加載之后,并創建文件"C:\WINDOWS\TEMP\hrl5.tmp",寫入病毒數據并創建新進程執行,"hrl5.tmp"功能與"iykfus.exe"類似,加載系統文件"lpk.dll",并導出同名函數"LpkDllInitialize"、"LpkDrawTextEx"等,開辟新新線程,遍歷所有磁盤查找"*.exe"文件,將自身拷貝重命名為同目錄下"lpk.dll",并執行命令"cmd /c C:\PROGRA~1\WinRAR\rar.exe vb "*:*\*.exe" lpk.dll|find /i "lpk.dll""、""C:\PROGRA~1\WinRAR\rar.exe" x "*:*\*.exe" *.exe "C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\IRAF64.tmp\""等命令進行捆綁感染。)

病毒創建文件:

"%Temp%\DownList2.txt"

"%Temp%\PPLivex.exe"

"%Temp%\SuoIE.exe"

"%Temp%\Rootkit.exe"

"%Temp%\Activex.exe"

"%Temp%\iykfus.exe(文件名隨機)"

"%Temp%\~DFE0F5.tmp"

"%SystemRoot%\system32\drivers\bios.sys"

"%SystemRoot%\system32\dllcache\beep.sys"

"%SystemRoot%\system32\drivers\bios.sys1"

"%SystemRoot%\system32\drivers\bios.sys2"

"c:\my.sys"

"%Temp%\hook.rom"

"%Temp%\PPTV(pplive)_jinshan_162.exe"

"%SystemRoot%\system32\iykfus.exe(文件名隨機)"

"%SystemRoot%\system32\config\systemprofile\桌面\方便導航.lnk"

"%SystemRoot%\TEMP\BJ.exe"

"%SystemRoot%\WinUpdate.exe"

"%SystemRoot%\system32\svchost.dll"

"%SystemRoot%\TEMP\hra33.dll"

"%SystemRoot%\TEMP\hrl5.tmp"

"*:*\lpk.dll"

病毒刪除文件:

"%Temp%\DownList2.txt"

"%ProgramFiles%\Windows Media Player\comine.exe"

"%Temp%\~DFE0F5.tmp"

病毒訪問網絡:

"http://www.qipa****.com:5678/User/List2.txt"

"http://www. qipa****.com:5678/Install/PPLivex.exe"

"http://www.qipa****.com:5678/Install/SuoIE.exe"

"http://www.qipa****.com:5678/Install/Rootkit.exe"

"http://www.qipa****.com:5678/Install/Activex.exe"

"http://www.****2012.com/Count.asp?Mac=000c29***4fe&UserID=10011&ProcessNum=26&Type=IE"

"http://www.h***uo.net/api?"

"http://d.union.i***shan.com/pptv/link/PPTV(pplive)_jinshan_162.exe"

"homepage.he****012.com"

"http://dh499****22.org"

病毒刪除注冊表:

鍵"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network"、

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\Minimal"

下"AFD"、"Base"、"Boot file system"、"CryptSvc"、"AppMgmt"、"Browser"、"DcomLaunch"等多個子鍵