夢幻西游盜號木馬

Trojan-PSW.Win32.OnLineGames.esog

捕獲時間

2012-11-02

危害等級

中

病毒癥狀

該樣本是使用“C\C ”編寫的“夢幻西游盜號木馬”,由微點主動防御軟件自動捕獲,采用“UPX”加殼,企圖避過殺軟掃描,加殼后長度為“50,688”字節,圖標為“

”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。病毒主要目的是盜取用戶的密碼和帳號等信息。當用戶計算機感染此木馬病毒后, 會出現“夢幻西游”游戲無故關閉、輸入用戶名、密碼、密保時游戲運行緩慢的現象,最終將導致虛擬財產被惡意盜取,并且發現未知進程等現象。

”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。病毒主要目的是盜取用戶的密碼和帳號等信息。當用戶計算機感染此木馬病毒后, 會出現“夢幻西游”游戲無故關閉、輸入用戶名、密碼、密保時游戲運行緩慢的現象,最終將導致虛擬財產被惡意盜取,并且發現未知進程等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

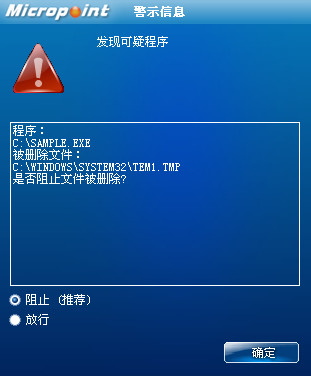

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您“發現可疑程序”,請直接選擇阻止處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

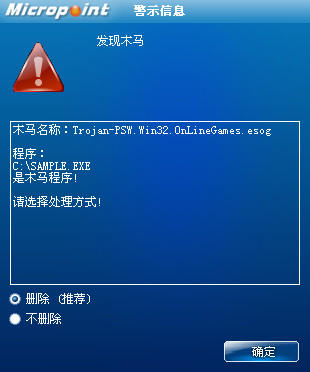

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan-PSW.Win32.OnLineGames.esog”,請直接選擇刪除(如圖2)

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.手動刪除并替換以下文件

"%SystemRoot%\system32\ksuser.dll"

"%SystemRoot%\system32\dllcache\ksuser.dll"

"%SystemRoot%\system32\midimap.dll"

"%SystemRoot%\system32\dllcache\midimap.dll"

2. 手動刪除文件

"%SystemRoot%\system32\sysapp2.dll(后綴數字隨機)"

"%SystemRoot%\system32\chinasougou.ime"

3.刪除輸入法

中文(中國)擴展

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析:

1. 提升當前進程權限為"SeDebugPrivilege(調試特權級)"。

2. 創建進程快照,枚舉并強制結束進程"my.exe(夢幻西游客戶端程序)",并向游戲窗口發送關閉消息。

3.創建新線程:

(1)以隱藏的方式執行"net stop cryptsvc"、"sc config cryptsvc start= disabled"、"sc delete cryptsvc"等命令,將微軟數字驗證服務停止并刪除。

(2)獲取系統目錄,判斷文件"C:\WINDOWS\system32\yuksuser.dll"是否存在,不存在則將"C:\WINDOWS \system32\ksuser.dll"拷貝重命名為"C:\WINDOWS\system32\yuksuser.dll",同樣將"C: \WINDOWS\system32\midimap.dll"拷貝重命名為"C:\WINDOWS\system32\yumidimap.dll"。

(3)獲取系統目錄,創建隱藏文件"C:\WINDOWS\system32\sysapp2.dll(后綴數字隨機)",寫入病毒數據。

(4)刪除文件"C:\WINDOWS\system32\ksuser.dll",或將此文件移動重命名為"C:\WINDOWS\system32 \TEM4.tmp(文件名隨機)",并設重啟刪除。之后重新創建此文件,并寫入病毒數據,并拷貝重命名為"C:\WINDOWS\system32 \dllcache\ksuser.dll",并以同樣的方式將"C:\WINDOWS\system32\midimap.dll"、"C: \WINDOWS\system32\dllcache\midimap.dll"替換掉。

4.創建新線程:

(1)獲取系統目錄,刪除文件"C:\WINDOWS\system32\chinasougou.ime",或將此文件移動重命名為"C: \WINDOWS\system32\TEM5.tmp(文件名隨機)",并設重啟刪除。之后重新創建此文件,寫入病毒數據,并將此文件作為輸入法安裝到當前系統當中,該文件則加載"C:\WINDOWS\system32\sysapp2.dll(后綴數字隨機)"并運行。

5.將病毒主程序移動重命名為"C:\RECYCLER\5.tmp(文件名隨機)"并設置重啟刪除。

6.病毒dll加載之后,創建新線程,加載原系統文件,設置自身屬性為系統和隱藏,結束進程"360Safe.exe"、"360Tray.exe"、"360sd.exe",并盜取游戲賬號密碼等信息發送到指定的主機。

病毒創建文件:

"%SystemRoot%\system32\ksuser.dll"

"%SystemRoot%\system32\dllcache\ksuser.dll"

"%SystemRoot%\system32\midimap.dll"

"%SystemRoot%\system32\dllcache\midimap.dll"

"%SystemRoot%\system32\sysapp2.dll(后綴數字隨機)"

"%SystemRoot%\system32\chinasougou.ime"

病毒刪除文件:

"%SystemRoot%\system32\ksuser.dll"

"%SystemRoot%\system32\dllcache\ksuser.dll"

"%SystemRoot%\system32\midimap.dll"

"%SystemRoot%\system32\dllcache\midimap.dll"

病毒主程序