蠕蟲程序

Net-Worm.Win32.Allaple.abhf

捕獲時間

2010-11-07

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的蠕蟲程序,由微點主動防御軟件自動捕獲,采用“UPolyX”加殼方式試圖躲避特征碼掃描,加殼后長度為“57,856”字節,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”、“移動存儲設備”等方式傳播,病毒主要目的是感染網頁文件,發動DoS攻擊。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”、“移動存儲設備”等方式傳播,病毒主要目的是感染網頁文件,發動DoS攻擊。

用戶中毒后,會出現系統中出現大量可疑程序,系統運行緩慢,網絡擁堵,出現大量可疑進程等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

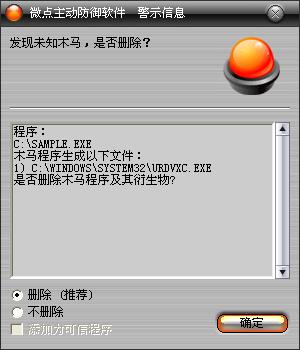

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

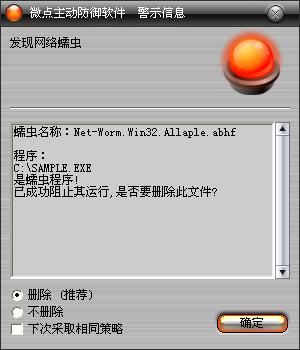

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Net-Worm.Win32.Allaple.abhf”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1、手動停止顯示名稱為“Network Windows Service”的服務項

2、手動刪除以下注冊表項:

HKEY_CLASSES_ROOT\CLSID\{4B1C1060-F0EB-0539-3C7E-3C28618388C1}\LocalServer32

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MSWindows

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MSWindows

3、手動刪除以下文件:

%SystemRoot%\system32\urdvxc.exe

4、查看所有HTML文件,刪除其中病毒加入的代碼,形如:

<OBJECT type="application/x-oleobject"CLASSID="CLSID: ????????-????-????-????-????????????"></OBJECT>

5、刪除HTML文件同路徑下病毒復制文件。

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

(1)病毒檢查自身是否擁有讀取內存的權限。

(2)病毒獲取自身名稱,將自身添加至全局唯一標識符注冊表項中:

HKEY_CLASSES_ROOT\CLSID\{4B1C1060-F0EB-0539-3C7E-3C28618388C1}\LocalServer32

名稱:(默認)

數據:C:\sample.exe

(3)獲取命令行,檢查自身啟動參數。無啟動參數說明為病毒首次運行。

(4)病毒獲取系統路徑,將自身復制為%SystemRoot%\system32\urdvxc.exe,完成后創建進程,以“/installservice”為參數運行%SystemRoot%\system32\urdvxc.exe

(5)urdvxc.exe獲取該參數后會將自身以“/service”參數添加為系統服務項,服務項名為“MSWindows”,顯示名稱為“Network Windows Service”。對應注冊表項為:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MSWindows

名稱:ImagePath

數值:"C:\WINDOWS\system32\urdvxc.exe" /service

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MSWindows

名稱:ImagePath

數值:"C:\WINDOWS\system32\urdvxc.exe" /service

(6)完成后提升自身權限為Debug權限,之后結束自身進程。

(7)病毒等待運行完成后再以“/start”為參數運行%SystemRoot%\system32\urdvxc.exe

(8)urdvxc.exe將之前創建的MSWindows服務項啟動,完成后結束自身進程。

(9)最后病毒以“uninstallservice path:C:\sample”為參數運行%SystemRoot%\system32\urdvxc.exe以刪除病毒源程序自身。

(10)urdvxc.exe通過服務項啟動,創建名為“jhdheddfffffhjk5trh”的互斥量以免重復運行。

(11)遍歷目錄,查找HTML文件,發現則將自身復制到同路徑下并隨機命名,并修改HTML代碼,使其在啟動后自動運行同路徑下的病毒程序。

(12)創建線程,通過漏洞和弱口令對局域網內其他機器發動DoS攻擊。

病毒創建文件:

%SystemRoot%\system32\urdvxc.exe

X\????.exe(HTML文件同目錄下隨機命名文件)

病毒刪除文件:

病毒源程序

病毒創建注冊表:

HKEY_CLASSES_ROOT\CLSID\{4B1C1060-F0EB-0539-3C7E-3C28618388C1}\LocalServer32

名稱:(默認)

數據:C:\sample.exe

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MSWindows

名稱:ImagePath

數值:"C:\WINDOWS\system32\urdvxc.exe" /service

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MSWindows

名稱:ImagePath

數值:"C:\WINDOWS\system32\urdvxc.exe" /service